Merhaba. Offensive Security tarafında yer alan “PEN-200: Penetration Testing with Kali Linux” sertifika eğitimi yazı serisinin on üçüncü yazısı olan “Vulnerability Scanning with Nessus” konusunu ele alacağım. Nessus, penetrasyon testleri esnasında bir çok kişi tarafından kullanılmaktadır. Nessus içerisinde çeşitli tarama seçenekleri bulunmaktadır. Yazının ilerleyen kısımlarında bunlara değineceğiz.

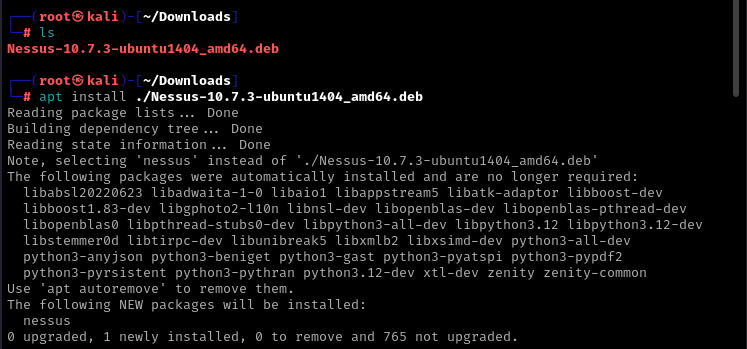

Nessus Kurulumu

İlk olarak Nessus bu bağlantıya giderek işletim sistemimize uygun Nessus sürümünü indiriyoruz. Daha sonra kurulumunu gerçekleştiriyoruz.

Kurulumu tamamladıktan sonra systemctl üzerinden nessusd servisini başlatıyoruz ve kontrol ediyoruz.

Nessus programına erişmek için https://localhost:8834 adresine gidiyoruz.

Bu ekranı gördükten sonra Nessus Essentials seçiyoruz. Ardından (isim, soy isim, e-mail) gibi gerekli alanları doldurup aktivasyon kodunu elde ediyoruz.

Bu adımdan sonra Nessus kurulumunun tamamlanması için bekliyoruz. Kurulum tamamlandıktan sonra dashboard ekranına ineceleyeceğiz.

Nessus Dashboard

Kurulum tamamlandıktan sonra aşağıdaki gibi bizi Nessus dashboard karşılamaktadır. Bu ekran direkt olarak tarama oluşturmamız için açılan bir ekran.

Biz ilk taramamızı yapmadan önce bir kaç noktadan bahsedelim. Profilimize gelerek about ekranını incelediğimizde burada Nessus aktivasyon kodumuzu ve ne zaman sonlanacağı gibi bilgiler görmekteyiz. SMTP server kısmına geldiğimizde ise tarama sonuçlarını mail olarak almak için girebileceğimiz kısımlar yer almaktadır.

Aşağıda Nessus’un kullanabileceğimiz templatelerini görmekteyiz.

Compilance kategorisi yalnızca kurumsal sürümde ve Mobil Cihaz Tarama şablonunda mevcuttur. Keşif (Discovery) kategorisindeki tek şablon, canlı ana bilgisayarların ve bunların açık bağlantı noktalarının bir listesini oluşturmak için kullanılabilen Host Discovery‘dir. Güvenlik Açıkları kategorisi, kritik güvenlik açıkları veya güvenlik açığı grupları için şablonlardan oluşur; PrintNightmare veya Zerologon’un yanı sıra ortak tarama alanları için şablonlar; Web Uygulama Testleri veya Kötü Amaçlı Yazılım Taramaları.

Nessus ayrıca üç genel güvenlik açığı tarama şablonu da sağlar:

- Temel Ağ Taraması (Basic Network Scan), ayarların çoğunluğunun önceden tanımlandığı tam bir tarama gerçekleştirir. Çok çeşitli güvenlik açıklarını tespit edecektir ve bu nedenle Nessus tarafından önerilen tarama şablonudur. Ayrıca bu ayarları ve önerileri özelleştirme seçeneğimiz de mevcuttur.

- Gelişmiş Tarama (Advanced Scan), önceden tanımlanmış ayarları olmayan bir şablondur. Güvenlik açığı taramamızı tamamen özelleştirmek istediğimizde veya özel ihtiyaçlarımız olduğunda bunu kullanabiliriz.

- Son genel tarama şablonu olan Gelişmiş Dinamik Tarama (Advanced Dynamic Scan) da önceden tanımlanmış herhangi bir ayar veya öneri olmadan gelir. İki şablon arasındaki en büyük fark, Gelişmiş Dinamik Taramada eklentileri manuel olarak seçmemize gerek olmamasıdır. Şablon bunun yerine dinamik bir eklenti filtresi yapılandırmamıza olanak tanır.

Nessus Eklentileri, güvenlik açıklarını tespit etmeye yönelik bilgileri ve algoritmayı içeren, Nessus Saldırı Komut Dosyası Dili (NASL) ile yazılmış programlardır. Her eklenti, farklı kullanım durumlarını kapsayan bir eklenti ailesine atanmıştır.

Nessus Zafiyet Taraması

Nessus ile zafiyet taraması yapmak için ilk olarak All Scans > New Scan yolunu takip ediyoruz.

Burada benim New Scan butonunun aktif olmama sebebi arkada plugin yüklemesi halen devam ettiği için, yükleme tamamlandığında aktif olacak.

İlk olarak Basic Network Scan seçeneği seçerek bir tarama yapacağız.

Bu kısımda ise taramanın isim, açıklama, klasör ve hedef bilgilerini gireceğiz. Sol taraftaki kısımdan ise diğer ayarları yapabiliriz. Biz temel olarak burada bir isim ve hedef bilgisi girmemiz yeterli olacaktır. Ben burada hedef ip olarak metasploitable 2 makinesinin ip adresini kullanacağım.

Burada yer alan hedef kısmına bir ip veya ip aralığı girebiliriz. Bu taramada Nessus bizim için varsayılan ayarlarda tarama yapmaktadır. Ancak Discovery menüsüne girerek test yapacağımız ortama ve hedeflerimize göre seçimler yapabiliriz.

Bu kısımdan varsayılan olarak en sık kullanılan portlar taranacaktır. İsteğimize göre tüm portları ya da özel bir keşif yapmak istiyorsak örneğin sadece 80 ve 443 gibi portları da taratabiliriz. Ben burada 80 ve 443 portlarını tarayacağım.

Bu gösterimde Temel Ağ Tarama şablonunu yalnızca iki belirli TCP bağlantı noktasını tarayacak şekilde özelleştirdik. Ancak bu şablonun varsayılan ayarlarında bile Nessus, UDP bağlantı noktalarını taramaz. UDP port taramayı aktif hale getirmek istiyorsak manuel olarak yapılandırmamız gerekiyor. Değerlendirmeler sırasında devre dışı bırakıldığında UDP hizmetlerine ilişkin önemli bilgileri kaçırabiliriz, ancak UDP bağlantı noktası taramasını etkinleştirmenin tarama süresini büyük ölçüde artıracağını anlamamız gerekir. UDP’nin doğası gereği, açık ve filtrelenmiş bağlantı noktası arasındaki farkı söylemek çoğu zaman mümkün değildir.

Zamandan tasarruf etmek ve hedefleri daha sessiz taramak için, ana bilgisayarların uygun olduğunu bildiğimizden Ana Bilgisayar Bulma özelliğini kapatacağız. Bunu, uzaktaki ana bilgisayara Ping atmayı Kapalı olarak değiştirdiğimiz Discovery > Host Discovery‘ye giderek yapıyoruz.

Daha sonra kayıt edip, launch diyerek taramayı başlatıyoruz.

Nessus Tarama Sonrası

Nessus ile tarama sonlandıktan sonra aşağıdaki gibi bir görüntü ile karşılaşacağız.

Burada hosts sekmesinden ip adreslerini ve bunlara ait sonuçları görebiliriz. Vulnerabilities sekmesinden tüm zafiyetleri görebiliriz. Hedef tarama üzerine tıklayarak sağdaki ayar simgesine tıklayıp Disable Groups diyerek sırası ile yüksekten düşüğe doğru tüm zafiyetleri görebiliriz.

Zafiyetlerin detaylarına bakmak için tıklayarak inceleyebiliriz. Ya da tek tek zafiyetlere gidip hangi ip adreslerinde bu zafiyet var bakabiliriz.

Nessus içerisinde yer alan diğer arama seçeneklerine aşağıdaki Nessus tablosundan göz atabilirsiniz. Hepsini tek tek burada çalıştırarak anlatmayacağım.

| Şablon | Tanım |

|---|---|

| Vulnerabilities | |

| Basic Agent Scan | Her ana bilgisayara uygun tam sistem taraması gerçekleştirir. Bir varlığı veya varlıkları Nessus’un tüm eklentileri etkinken taramak için bu şablonu kullanın. Örneğin kuruluşunuzun sistemlerinde dahili bir güvenlik açığı taraması gerçekleştirebilirsiniz. |

| Advanced Agent Scan | En yapılandırılabilir tarama türü. Bu tarama şablonunu herhangi bir politikayla eşleşecek şekilde yapılandırabilirsiniz. Bu şablon, temel tarama şablonuyla aynı varsayılan ayarlara sahiptir ancak ek yapılandırma seçeneklerine olanak tanır. Not: Gelişmiş tarama şablonları, daha hızlı veya daha yavaş kontroller gibi özel yapılandırmayı kullanarak daha derinlemesine tarama yapmanıza olanak tanır, ancak yanlış yapılandırmalar varlık kesintilerine veya ağ doygunluğuna neden olabilir. Gelişmiş şablonları dikkatli kullanın. |

| Malware Scan | Windows ve Unix sistemlerinde kötü amaçlı yazılımlara karşı tarama yapar.Tenable Nessus Agent, bilinen iyi süreçleri izlemek, bilinen kötü süreçler hakkında uyarıda bulunmak ve daha fazla inceleme için bilinmeyen süreçleri işaretleyerek ikisi arasındaki kapsam boşluklarını belirlemek için birleşik izin verilenler listesi ve engellenenler listesi yaklaşımını kullanarak kötü amaçlı yazılımları tespit eder. |

| Agent Log4Shell | Yerel kontroller aracılığıyla Apache Log4j’deki Log4Shell güvenlik açığını (CVE-2021-44228) algılar. |

| Compliance | |

| Policy Compliance Auditing | Bilinen bir temele göre sistem yapılandırmalarını denetler. Not: Tek bir dosyaya ekleyebileceğiniz maksimum denetim dosyası sayısı Politika Uygunluk Denetimi tarama, denetim dosyalarının gerektirdiği toplam çalışma süresi ve bellek ile sınırlıdır. Bu sınırın aşılması eksik veya başarısız tarama sonuçlarına yol açabilir. Olası etkiyi sınırlamak için Tenable, tarama politikalarınızdaki denetim seçiminin taramanın kapsamı ve uyumluluk gereksinimlerine göre hedeflenmesini ve spesifik olmasını önerir. Uyumluluk kontrolleri, Windows işletim sistemlerindeki parola karmaşıklığı, sistem ayarları veya kayıt defteri değerleri gibi özel güvenlik ilkelerini denetleyebilir. Windows sistemleri için uyumluluk denetimleri, bir Windows ilke dosyasında tanımlanabilecek her şeyin büyük bir yüzdesini test edebilir. Unix sistemleri için uyumluluk denetimleri, çalışan işlemlere, kullanıcı güvenlik politikasına ve dosyaların içeriğine yönelik testtir. |

| SCAP and OVAL Auditing | SCAP ve OVAL tanımlarını kullanarak sistemleri denetler. Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) Güvenlik İçeriği Otomasyon Protokolü (SCAP), devlet kurumlarındaki güvenlik açıklarını ve politika uyumluluğunu yönetmeye yönelik bir dizi politikadır. OVAL, CVE, CVSS, CPE ve FDCC politikaları dahil olmak üzere birçok açık standart ve politikaya dayanır. SCAP uyumluluk denetimi, uzak ana bilgisayara yürütülebilir bir dosyanın gönderilmesini gerektirir. Güvenlik yazılımı çalıştıran sistemler (örneğin, McAfee Host Intrusion Prevention), denetim için gereken yürütülebilir dosyayı engelleyebilir veya karantinaya alabilir. Bu sistemlerde, gönderilen ana bilgisayar veya yürütülebilir dosya için bir istisna yapmalısınız. SCAP ve OVAL Denetim şablonunu kullanırken, NIST’in Özel Yayını 800-126’da belirtilen uyumluluk standartlarını test etmek için Linux ve Windows SCAP KONTROLLERİ gerçekleştirebilirsiniz . |

Nessus Tarama Çıktısı Almak

Ayrıca rapor olarak export etmek istersek sağ üstten Report > Detailed Vulnerabilities by Plugin > Generate diyerek raporu alabiliriz. Genellikle bu rapor alınırken HTML formatında almak kullanışlı olmaktadır.

Taramanın çıktısı bu şekilde olmaktadır. Tespit edilen zafiyetlere tıklayarak detaylarına bakabiliriz.

Nessus, penetrasyon testi ekibi tarafından sıklıkla kullanılan araçlardan bir tanesidir. Piyasada bilinen daha başka bir çok araç bulunmaktadır. Bu araçlardan en çok bilinenlerden bir tanesi Nessus’tur. Kolay kullanımı sebebi ile sıklıkla tercih edilmektedir.

PEN-200 serisinin on üçüncü yazısının sonuna geldik. Başka yazılarda görüşmek üzere.