Waybackurls Tool | Fetch all the URLs Wayback Machine

Merhaba. Bu yazımda Waybackurls isimli, GO dili ile geliştirilmiş ve Wayback Machine’den URL’leri getirmek için kullanılan, Kali Linux üzerinde yüklü olarak gelmeyen toolu ele alacağım. Waybackurls tool genel anlamda web application security ile ilgilenen veya bug bounty yapan kişilerin sıklıkla kullandığı bir araçtır. Waybackurls siber güvenlik uzmanları ve pentesterlar için önemli bir araçtır çünkü bir web sitesi hakkında geçmiş URL’leri bularak olası güvenlik açıklarını belirlemelerine ya da bir hedefin güvenlik durumunu test etmelerine olanak tanır.

Waybackurls Kurulum (installation)

Waybackurls toolu kurmak için öncelikle sistemimize Golang dilini indirip kurmamız gerekiyor. Bunun için aşağıda verdiğim adrese giderek kurulumu yapmalısınız.

https[:]//go[.]dev/doc/installGolang’ı sistemimize kurduktan sonra aşağıda verdiğim Tomnomnom‘un Waybackurls github adresine gitmelisiniz.

https[:]//github[.]com/tomnomnom/waybackurlsBu adrese gittiğinizde size kurulumu yapmanız için aşağıdaki kodu çalıştırmanızı isteyecektir.

go install github[.]com/tomnomnom/waybackurls@latestYukarıda yer alan komutu çalıştırdıktan sonra aşağıdaki komutları sırasıyla çalıştırmalısınız.

cd go/bin

cp waybackurls /usr/local/bin

Bu işlemleri yaptıktan sonra Waybackurls toolunu kullanmaya başlayabiliriz.

Waybackurls Kullanımı (Fetch all the URLs)

Waybackurls toolu aşağıdaki şekillerde kullanabilirsiniz.

1- waybackurls <target> : Bu komutu kullanarak hedef adresin Wayback Machine’de olan tüm alt alan adları ve ana alan adı için tüm urllerini getirebiliriz.

2 – waybackurls <target> -json : Bu komutu kullanarak hedef adresin Wayback Machine’de olan tüm alt alan adları ve ana alan adı için tüm urllerini json formatında getirebiliriz.

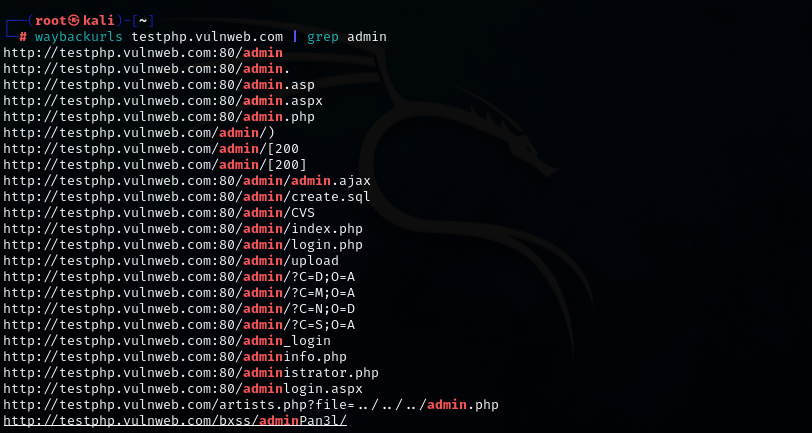

3- waybackurls <target> | grep <keyword> : Bu komutu kullanarak hedef adreste belirtilen anahtar kelimeyi içeren ve Wayback Machine’de olan tüm alt alan adları ve ana alan adı için tüm urllerini getirebiliriz.

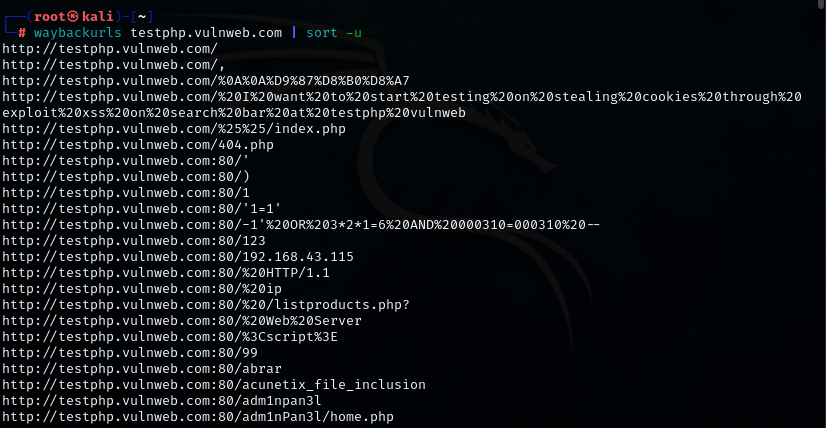

4 – waybackurls <target> | sort -u : Bu komutu kullanarak hedef adresin Wayback Machine’de olan tüm alt alan adları ve ana alan adı için tüm benzersiz urllerini getirebiliriz.

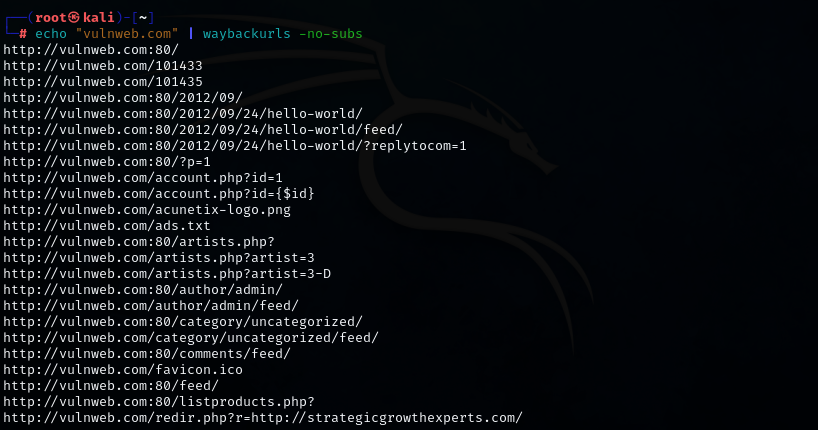

5 – echo “example[.]com” | waybackurls -no-subs : Bu komutu kullanarak hedef adresin Wayback Machine’de olan tüm urllerini sadece ana alan adı için getirebiliriz. Bu komutu kullanmadığımızda tüm alt alan adları ve ana alan adı için getirecektir.

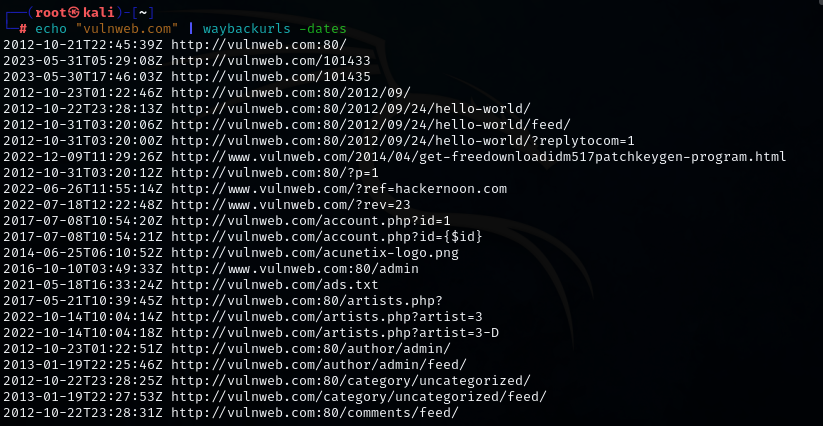

6 – echo “example[.]com” | waybackurls -dates : Bu komutu kullanarak hedef adresin Wayback Machine’de olan tüm alt alan adları ve ana alan adı için tüm urllerinin getirildiği tarih ile birlikte görebiliriz.

7 – echo “example[.]com” | waybackurls -get-versions : Bu komutu kullanarak hedef adresin Wayback Machine’de olan tüm alt alan adları ve ana alan adı için tüm urllerinin hangi urller tarafından getirildiğini görebiliriz.

Waybackurls bir çok araç ile birlikte kullanabileceğimiz bir tooldur. Örneğin bir sonraki yazımda ele alacağım httprobe toolu ile verimli bir şekilde kullanılabilir. Veya daha önce yazdığım subfinder toolu ile de kullanılabilir. Örnek komut aşağıdaki gibi olacaktır.

subfinder -d example[.]com | waybackurlsBu komutları diğer komutlar ile kombine edebiliriz. İstersek çıktıları bir text dosyasına kaydederek diğer toolar ile kombine ederek ilerleyebiliriz. Waybackurls ile tespit ettiğimiz çıktıları bir dosyaya kaydederek ve grep komutunu kullanarak hedef daraltabiliriz. Örneğin elde edilen çıktılarda belirli bir kelimenin geçtiği urlleri arayabiliriz. Veya çeşitli filtrelemeler yaparak xss, sql injeciton, ssrf, open redirection vb. zafiyetlerin olası girdi noktalarını arayabiliriz.

Görüldüğü gibi waybackurls özellikle bug bounty yapanların sıklıkla kullanacağı/kullandığı bir tooldur. Bunun yanında daha önce söz ettiğim gibi siber güvenlik uzmanları veya güvenlik araştırmacılarının alet çantasında bulunması gereken bir tooldur. Waybackurls toolunun birlikte kullanıldığı diğer araçları sonraki yazılarımda ele alacağım.

Başka yazılarda görüşmek üzere.