theHarvester Kullanımı

Merhaba. Bu yazımda TheHarvester isimli OSINT aracının ne amaçla ve nasıl kullanıldığını ele alacağım. theHarvester aracı, bir şirketin internetteki dış tehdit ortamını belirlemeye yardımcı olmak üzere siber güvenlik alanında açık kaynak istihbaratı (OSINT) toplamak için kullanılmaktadır. theHarvester aracı email adresleri, alan adları, alt alan adları, URL’ler ve Ip adreslerini bulmaya yarayan bir araçtır.

theHarvester Kullanımı

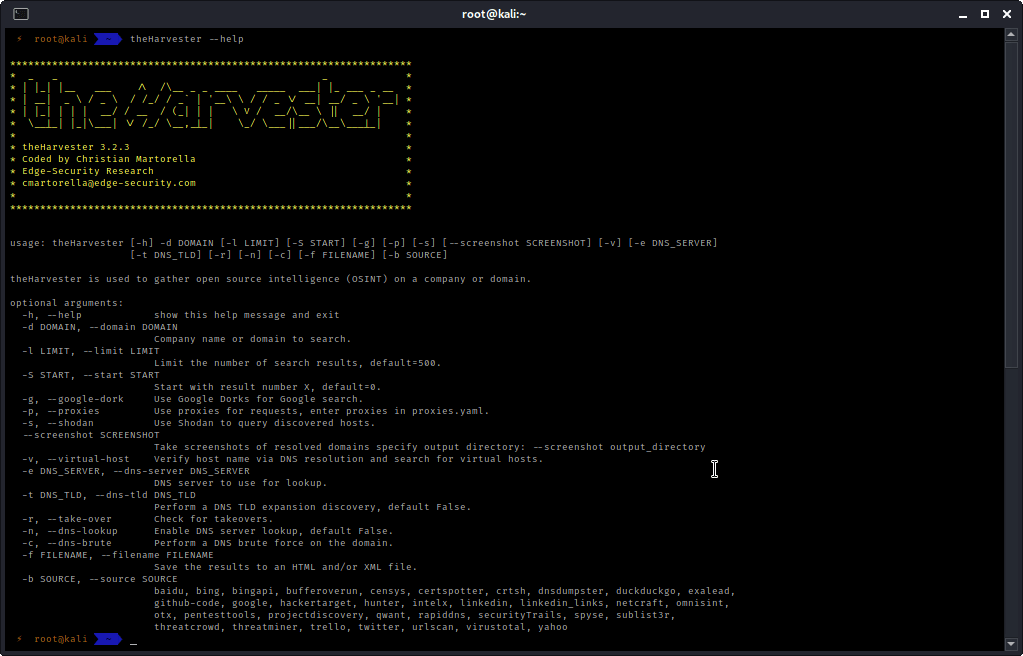

Kali Linux içerisinde yüklü olarak gelen theHarvester aracının parametrelerini görmek için terminale –help komutunu yazarak aşağıdaki gibi sonuçlar görülebilir.

theHarvester aracı içerisinde yer alan bazı parametreleri kullanmak için API key gereklidir. Aşağıdaki servisler için API key kullanmak gereklidir:

- bing

- github

- hunter

- intelx

- pentesttools

- projecdiscovery

- securityTrails

- shodan

- spyse

- censys

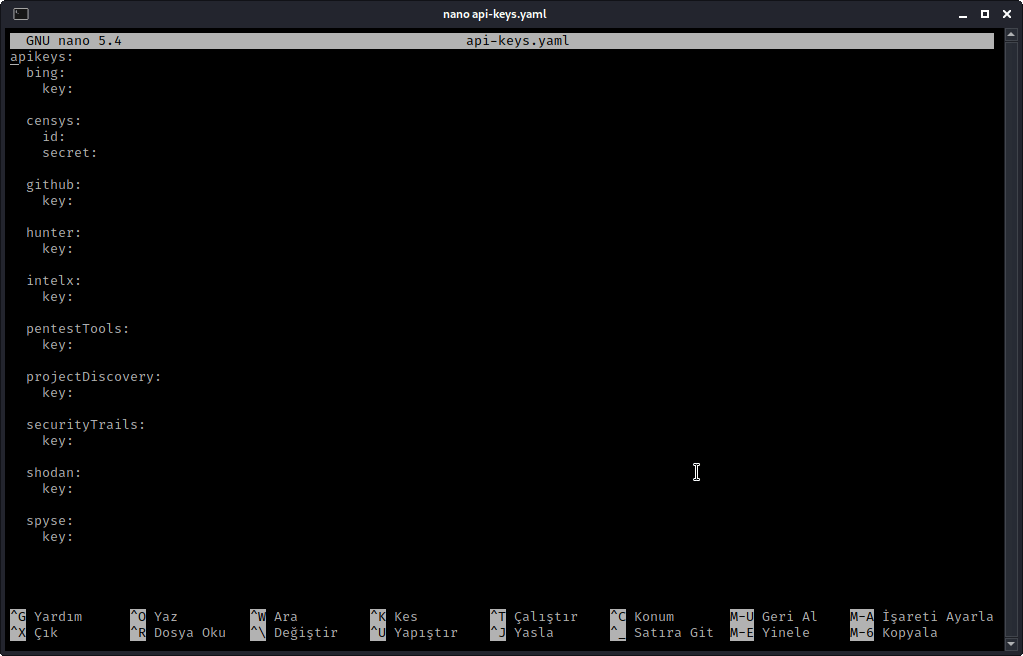

API key eklemek için /etc/theHarvester altında api-keys.yaml dosyasını açıyoruz ve gerekli alanlara elimizde mevcut olan API keyleri ekliyoruz. Daha detaylı ve derin araştırmalar için API keyler oldukça faydalı olacaktır.

theHarvester Örnek Aramalar

nsa[.]gov üzerinde ufak bir araştırma yapacağım. -d ile alan adını, -b ile arama için kullanılacak kaynağı, -f ile dosyanın kayıt edileceği yolu veya dosyayı söylüyorum. Sonuçları terminal üzerinden okuyabiliriz veya -f parametresi ile xml formatında ya da html formatında görüntüleyebiliriz. Html formatın oldukça güzel bir çıktı elde ediyoruz, oradan görüntüleyeceğim.

Çıktı sayfasında görüldüğü üzere daha önce yapmış olduğum aramalarda dahil olmak üzere elde ettiğim sonuçların sayısı karşıma gelmekte.

Aynı sayfa içerisinde önceki sorgularda dahil olmak üzere theHarvester aracının sorgu için kullandığı kaynakları ve bu kaynaklardan elde ettiği email, ip, host bilgilerin sonuçlarının sayısını görüyoruz. Elinizde API key olduğunda çok çeşitli ve derinlemesine güzel sonuçlar elde edilebilir.

theHarvester üzerinde örnek bir sorgulama daha yapalım ve yazıyı bitirelim.

-d ile kaspersky.com alan adını, -b ile google.com kullanılmasını, -l 600 arama yapılacak sonuç sayısı, -c ile brute force yöntemi ile subdomain taraması yapılmasını söyledik.

Hedef alan adı üzerinde email adresi tespit edemedik fakat farklı API keyler ekleyerek elde edilme ihtimali olabilir. Ancak kaspersky[.]com alan adı için yüzlerce subdomain elde ettik.

Hedef sistem üzerinde ilk keşif için oldukça faydalı araçlardan birisi olan theHarvester aracının kullanımı bu şekilde. Hedef adres üzerinde çalışanların emallerini tespit edilip phishing saldırısı yapmakta veya alt alan adlarını tespit edip çeşitli zafiyetler ile hedef sisteme sızmak için kullanılabilecek güzel bir araç.

Başka yazılarda görüşmek üzere. İstekleriniz veya geri bildirimleriniz için yorum yapmayı unutmayın 🙂