CTF

Google XSS Game Çözüm

Merhaba, bu yazıda https://xss-game.appspot.com/ adresinden erişebileceğiniz Google XSS Game çözümünü yapacağım. Oldukça faydalı ve zevkli bir challenge.

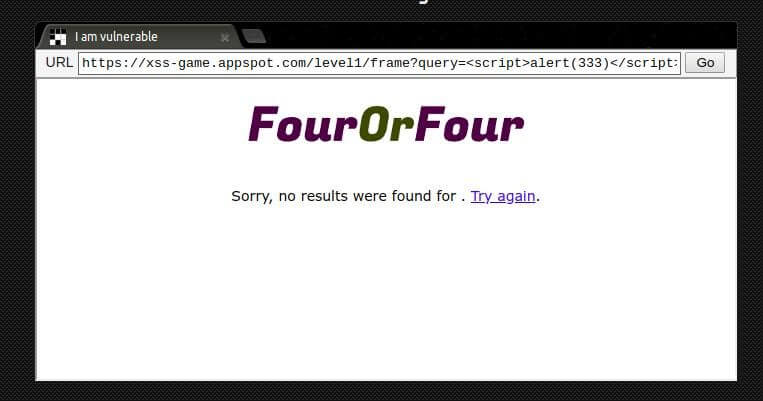

1– İlk seviyede en basit düzeyde hiçbir kısıtlama olmadan Reflected XSS karşımıza çıkmakta. Klasik payloadımızı çalıştırarak bir sonraki seviyeye geçiyoruz. Bu kısımda herhangi bir waff bulunmamakta.

Payload

<script>alert(333)</script>