Merhaba. Offensive Security tarafında yer alan “PEN-200: Penetration Testing with Kali Linux” sertifika eğitimi yazı serisinin ikinci yazısı olan Google Hacking konusunu ele alacağım.

Google Hacking denildiğinde aklımıza Exploit-Database gelmektedir. Exploit-Database platformunda yer alan Google Hacking Database (GHDB) tüm Dünya’da Google Dorkları kullanarak Siber Güvenlik araştırmacıları ve Bug Bounty yapanlar kişiler tarafından sürekli olarak güncel ve yeni tutulan Google dork veritabanı olarak düşünebiliriz. Buraya ziyaret ederek farklı dorklar keşfedebilirsiniz ya da kendi benzersiz dorkunuzu yazıp bu platformda paylaşabilirsiniz.

Aslına bakılacak olursa Hacking demek büyük oranda research yani araştırma/keşif demektir. Ağırlıkla web güvenliği tarafında keşif yapmak için en sık tercih edilen yöntem Google dorklar kullanmaktır. Örneğin bir dork kullanarak kritik belgeler, gizlenmiş veya unutulmuş dizinler, çeşitli paneller, e-mail adresleri vb. daha aklınıza gelebilecek bir çok bilginin keşfini yapabiliriz. Exploit-Database üzerinden hedefinize uygun Google dorklar ile çalışmalar yapabilirsiniz.

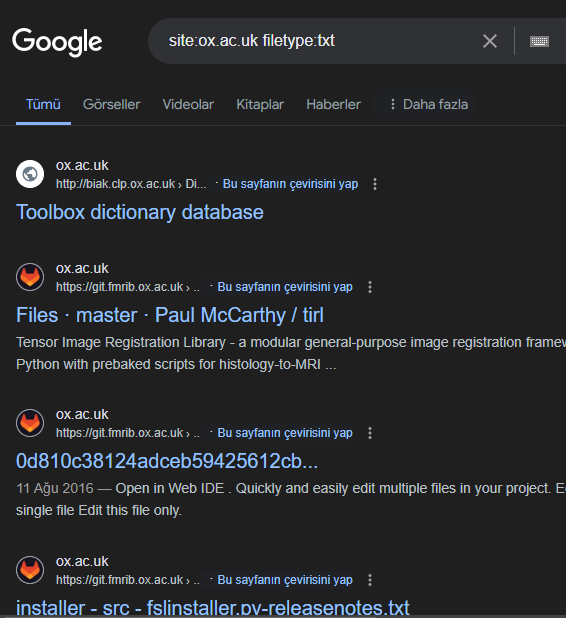

Örnek bir dork kullanarak hedef domain üzerinde dosya tiplerine göre arama yapalım. Bu aramayı “filetype” parametresi ile yapacağız.

Bu sorgumuzda hedef üzerinde txt dosyalarını keşfetmeyi amaçladık.

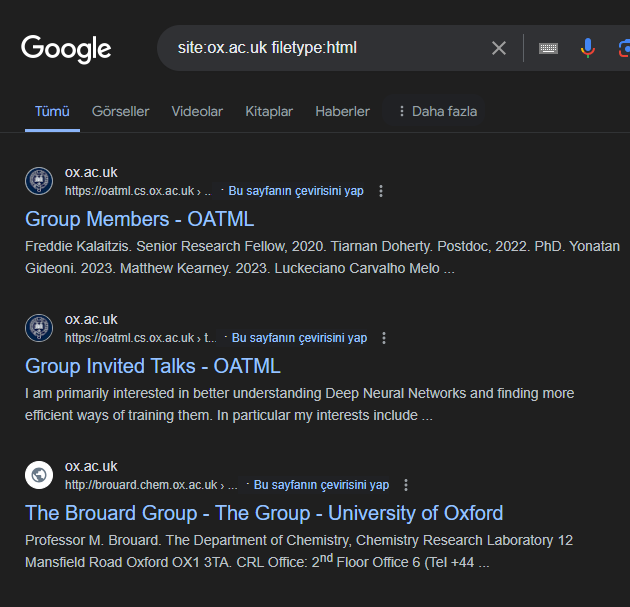

Burada ise html dosyalarını keşfettik. Bunu php, pdf, sql, js vb. olarak çoğaltabiliriz.

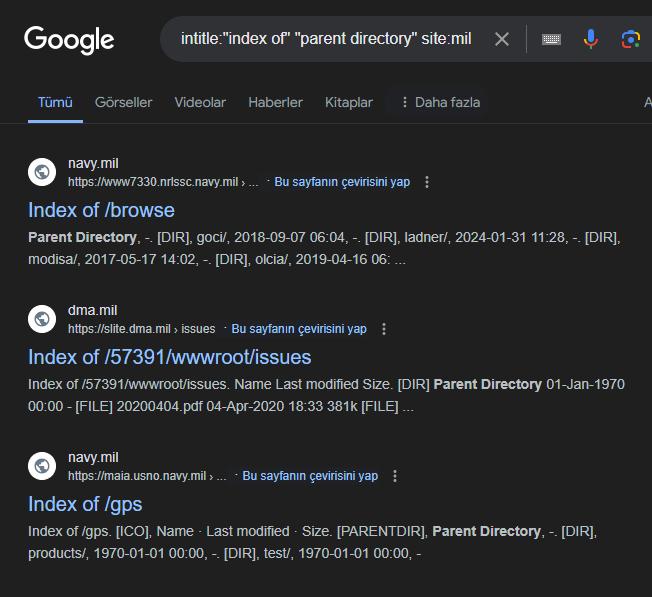

“intitle:”index of” “parent directory“” sorgusu, arama motorlarında dosya ve dizinleri listelemek için kullanılan bir sorgudur. Bu sorgu, web sunucularında indekslenmiş açık dizinleri bulmayı amaçlar. Açık dizinler, dosya veya klasörlerin listeleme izni verilmiş dizinleridir ve bu dizinlere doğrudan erişim sağlanabilir.

İntitle sorgusu başlığında “index of” geçen web sitelerini arar. “Parent Directory” ise bir üst dizine geçişi temsil eder buna göre aramaları yapar. “Site” sorgusu ise hangi uzantı ya da web site üzerinde arama yapacağımızı belirtmemizi sağlar. Ben burada ABD Silahlı Kuvvetleri uzantısını kullandım.

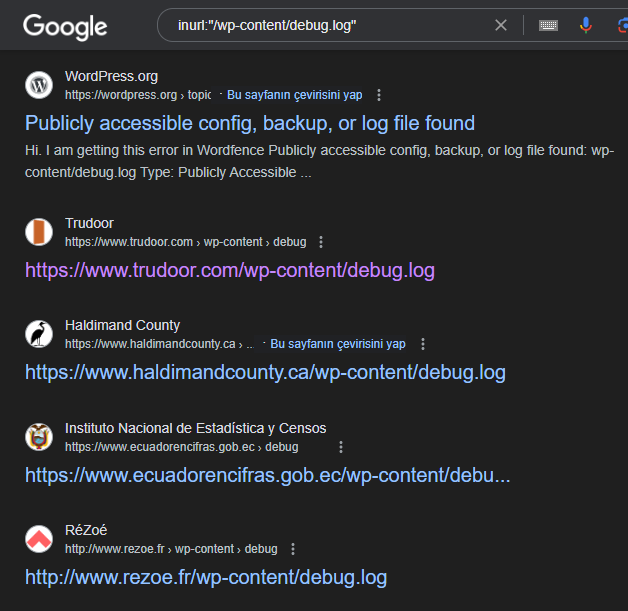

Burada yaptığım sorguda ise inurl parametresini kullandım. İnurl, url de belirli bir kısmı içeren sayfaları aramaktadır.

“/wp-content/debug.log”: Bu, aranan URL parçasıdır. “wp-content” WordPress’in içerik klasörüdür ve “debug.log” genellikle hata ayıklama ve hata kaydı için kullanılan bir log dosyasıdır. Bu dosya herkese açık olduğunda tehlikeli olmaktadır. Hassas hata mesajları ve saldırgan taraf için faydalı bilgiler içerebilir.

Google Hacking Database kullanarak buradaki dorkları kullanabilirsiniz. Bir kaç farklı dorku birleştirerek daha farklı sonuçlar elde edebilirsiniz. Ben burada çok küçük bir kısmını kullandım.

PEN-200 serisinin ikinci yazısının sonuna geldik. Başka yazılarda görüşmek üzere.