Merhaba. Offensive Security tarafında yer alan “PEN-200: Penetration Testing with Kali Linux” sertifika eğitimi yazı serisinin sekizinci yazısı olan “TCP/UDP Port Scanning Theory” konusunu ele alacağım.

Port Taraması Nedir?

Port taraması, hedefte hangi hizmetlerin çalıştığını ve hangi potansiyel saldırı vektörlerinin mevcut olabileceğini tespit etmek amacıyla uzak bir makinedeki TCP veya UDP bağlantı noktalarını inceleme işlemidir.

Bağlantı noktalarını tararken yüksek trafik yaratacak şekilde tüm noktaları aynı anda taramak kısaca körü körüne tarama gerçekleştirmek hedef sistem üzerinde IDS/IPS tetiklenmesi gibi sonuçlarla karşılaşmamıza sebep olabilir. Bu sebepten dolayı eğer hedef hakkında yeterli araştırma yaptıysak spesifik portlara tarama gerçekleştirmek daha sinsi bir ilerleme açısından önemli bir etkendir. Farklı bir diğer sebep ise penetrasyon testi yaparken sistemlere aşırı yüklenmek kesintilere sebep olabileceği için hedefli taramalar yapmak önemlidir.

En bilinen ve penetrasyon testlerinde sık sık kullanılan port tarama aracı aslında Nmap aracıdır. Bu yazımızda biz Netcat kullanarak port taraması yapacağız.

Bağlantı noktası keşfi yaparken Netcat’i kullanarak basit bir TCP ve UDP bağlantı noktası taramasıyla başlayacağız. Netcat’in bir bağlantı noktası tarayıcısı olmadığını ancak ilkel bir şekilde bu şekilde kullanılabileceği unutulmamalıdır. Taramaları yaparken arkada Wireshark açarak gelen ve giden paketleri inceleyebilirsiniz.

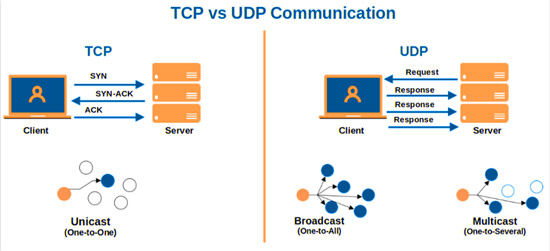

Temel anlamda, bir ana bilgisayar, hedef bağlantı noktasındaki bir sunucuya bir TCP SYN paketi gönderir. Hedef port açıksa, sunucu bir SYN-ACK paketiyle yanıt verir ve istemci ana bilgisayar, anlaşmayı tamamlamak için bir ACK paketi gönderir. El sıkışma başarıyla tamamlanırsa bağlantı noktası açık kabul edilir.

Bunu, 21-23 numaralı bağlantı noktalarında TCP Netcat bağlantı noktası taraması çalıştırarak gösterebiliriz. Bağlantı zaman aşımını saniye cinsinden belirtmek için -w seçeneğini, ayrıca tarama için kullanılan ve veri göndermeyen zero-I/O modunu belirtmek için -z seçeneğini kullanacağız.

Görüldüğü gibi Netcat kullanarak açık portların keşfini yapabildik. Netcat ile UDP taraması yapmak için ise yukarıda çalıştırdığım sorguya “-u” parametresini ekleyebilirsiniz. UDP taraması çeşitli nedenlerden dolayı sorunlu olabilir. İlk olarak, güvenlik duvarları ve yönlendiriciler ICMP paketlerini düşürebileceğinden UDP taraması genellikle güvenilmezdir. Penetrasyon test uzmanları genellikle açık UDP bağlantı noktalarını taramayı unutur, bunun yerine TCP bağlantı noktalarına odaklanır. UDP taraması güvenilmez olsa da açık UDP bağlantı noktalarının arkasında gizlenen çok sayıda saldırı vektörü vardır. TCP taraması ayrıca ek yük ve paketlerin yeniden iletimi nedeniyle UDP taramasından çok daha fazla trafik üretir.

Port taramaları yaparken kendi labınızda tarama yaptığınız esnada oluşan network trafiğini Wireshark ile izleyip paketleri incelemenizi tavsiye ederim. Gelişim açısından ve arkada dönen olayları anlamak açısından çok iyi olacaktır.

PEN-200 serisinin sekizinci yazısının sonuna geldik. Başka yazılarda görüşmek üzere.