Practical Malware Analysis Lab 1-2

Tekrardan merhaba, Practical Malware Analysis Lab çözümlerine kaldığımız yerden devam ediyoruz.

Önceki yazıya buradan erişebilirsiniz.

İlk olarak bize verilen soruları görelim.

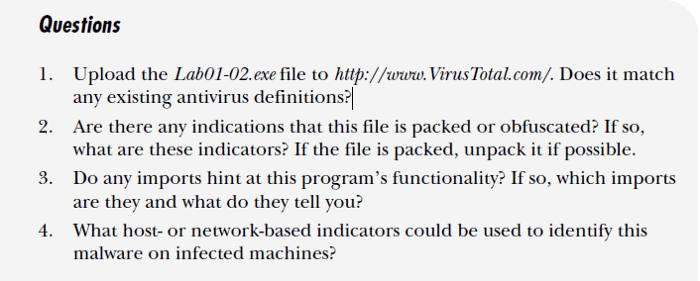

1 – Verilen dosyayı VirusTotal’e yükleyip sonuçlarına göz atalım.

Sonuçlara baktığımızda 71 tarama sonucundan 51 tanesinin dosyayı yakalağını görüyoruz. Bu kısımda details kısmına bakarak başka bilgileri görebiliriz.

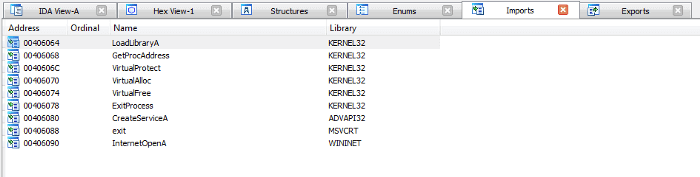

2 – Dosyanın paketlenip paketlenmediğini kontrol etmemiz isteniyor.

Dosyayı DİE aracı ile kontrol ettiğimde UPX(3.04) ile paketlendiği görülmektedir. Bu tür dosyaların paketlenmesinin amacı, dosya içerisinde bir takım bilgileri gizleyerek ulaşılmasını, okunmasını engellemek gibi farklı sebepler olabilir. Analiz edilen dosyayı unpack etmeden pestudio ile açtığımızda birçok bilgiyi göremiyoruz. Bilgileri görebilmek için dosyayı unpack edeceğiz. Bu işlem için hazır araçlar kullanılmaktadır.

Dosyayı unpack ettikten sonra aynı dizine dumped.exe olarak çıkmaktadır.

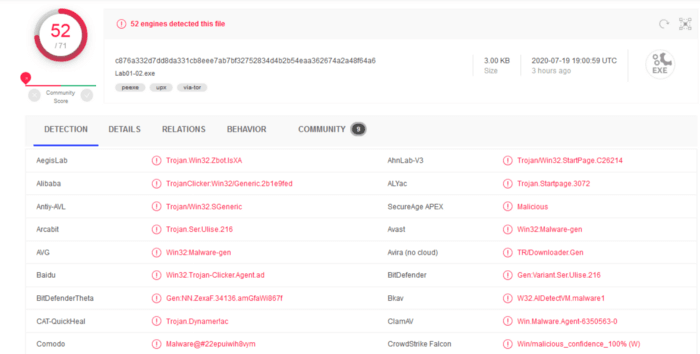

3 – Dosyayı unpack ettikten sonra zararlının neler yaptığını öğrenmemiz isteniyor.

Dosyayı ida, pestudio veya pe explorer ile açıp stringlere veya importlara göz attığımızda dosyanın neler yaptığını görebiliriz.

Burada CreateServiceA, InternetOpenA, InternetOpenUrlA, CreateMutexA, OpenMutexA işlevlerini görüyoruz.

CreateServiceA — Kalıcılık için kurban makinede servis başlatır.

CreateMutexA — Kötü amaçlı yazılımın birden fazla örneğinin olmasını engellemek için mutex kilidi oluşturur.

OpenMutexA — Oluşturulan mutex’i açar.

InternetOpenA — Bir uygulamanın WinINet işlevlerini kullanımını başlatır.

InternetOpenUrlA — Bir FTP veya HTTP URL’si açar.

4 – Kötü amaçlı etkinliğin ana bilgisayar veya ağ tabanlı göstergeleri var mı ona bakmamız isteniyor.

Dosyayı pestudio veya pe explorer disassembler ile açıp stringlere baktığımızda dosyanın, Malservice, http://www.malwareanlysisbook.com ve Internet Explorer 8.0’ı görüyoruz. Bunlar, çalıştırılacak hizmet, bağlanılacak URL ve tercih edilen tarayıcı olsa da, potansiyel olarak kötü amaçlı etkinliğin ana bilgisayar veya ağ tabanlı göstergeleri olarak işlev görür.

Diğer çözümlerde görüşmek dileğiyle..