Siber İstihbarat | Tryhackme Sakura Room

Merhaba. Bu yazımda Tryhackme üzerinde yer alan OSINT odalarından olan Sakura isimli siber istihbarat tekniklerini kullanacağımız odanın çözümünü yapacağım. Sakura odasının çözümünü yaparken siber saldırı sonrası bir hacker’ın izini süreceğimiz bir senaryo ile karşılaşacağız. Tryhackme Sakura, oldukça zevkli ve eğlenceli bir OSINT odası.

TIP-OFF

Bu kısımda bize bir görsel veriliyor ve bu görsel üzerinden kullanıcı bilgisini bulmamız isteniyor. Görseli indirip inceleyelim.

Görselin exif bilgilerine bakarak birçok bilgiyi elde edebiliriz. İlk olarak exif bilgilerine göz atıyorum.

Yukarıda görüldüğü gibi export-filename bilgisinde dosyanın export edildiği yolu görüyoruz ve buradan SakuraSnowAngelAiko ismi ile kullanıcı bilgisini elde ediyorum.

RECONNAISSANCE

Bu kısımda ise saldırgan kişinin genellikle yapmış olduğu hatalardan olan bir kullanıcı adını veya buna yakın olan kullanıcı isimlerini diğer sosyal medya platformları gibi yerlerde kullanması ile ilgili hatasından yola çıkarak kullanmış olduğu mail adresini ve gerçek ismini bulacağız.

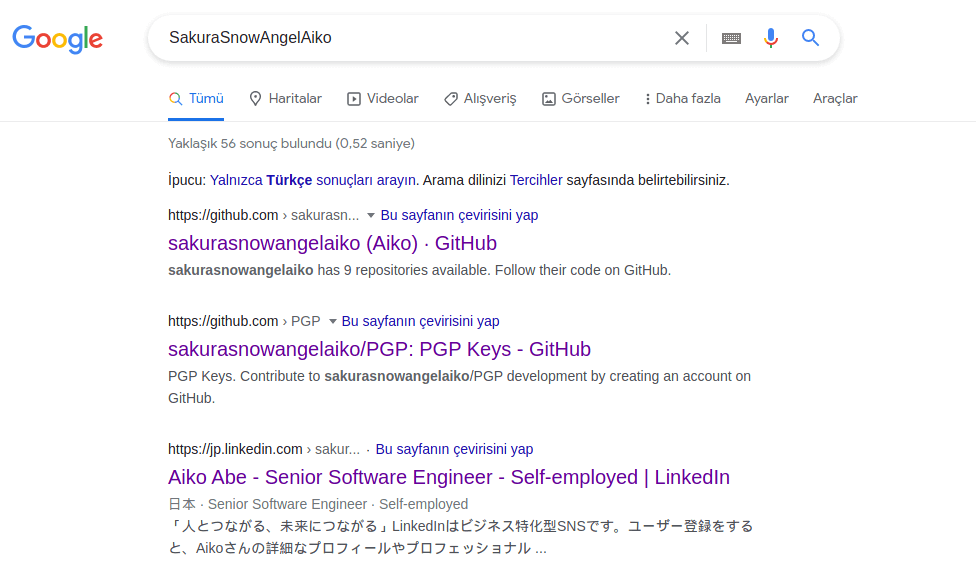

Bize verilen görselden elde ettiğim kullanıcı ismini google da aratarak karşıma çıkan sonuçlara bakıyorum.

Kullanıcıy ait Github ve LinkedIn profilleri karşıma çıkıyor. İlk olarak Github adresini ziyaret ediyorum.

Github repolarına baktığımda saldırının gerçekleştiği tarihte olan repolar ilk araştırma yapacağım yerler oluyor. Mail adresini bulmamız gerektiği için PGP key dosyasını inceleyeceğim.

PGP keyi kopyalayıp base64 decode ederek elde edeceğim bilgilere bakacağım. Keyi kopyalayıp komut satırı üzerinde decode etmeye çalışıyorum ve aşağıda görüldüğü gibi kullanıcı mail bilgisine ulaşıyorum.

Bu repoyu inceleyerek daha birçok bilgiye ulaşabiliriz fakat kullanıcının gerçek ismini elde etmek için LinkedIn profiline bakacağım.

Yukarıda görüldüğü gibi LinkedIn profilinden ismini, japon olduğunu, çalışmış olduğu pozisyonu ve çalıştığı yerleri vs. birçok bilgilere ulaşıyorum.

UNVEIL

Bu kısımda takip ettiğimiz kullanıcı onu takip ettiğimizin farkında ve bazı yerlerden birtakım bilgileri kaldırmış. Ancak bazı platformlarda bu bilgileri derinlemesine araştırma yaparak elde edebiliyoruz. Şimdi Github reposunda derinlemesine bir araştırma yaparak istenilen bilgileri elde edelim. (İstenen bilgiler; saldırganın kullandığı kripto para, kripto para cüzdan adresi, 23 Ocak 2021 tarihinde hangi havuzdan ödeme aldığı ve hangi kripto para birimine değiştirdiği bilgilerini elde etmemiz isteniyor.)

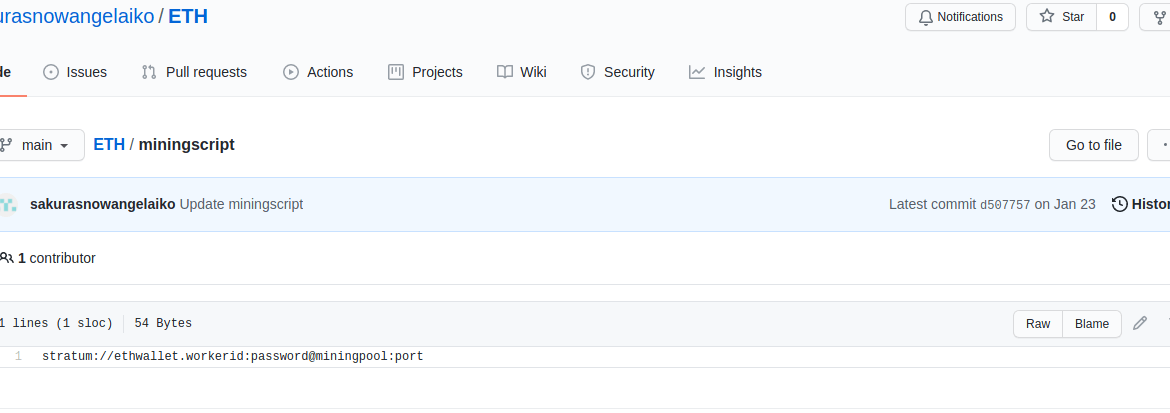

Github reposuna gidip ETH reposunu inceliyorum ve burada bazı bilgileri sildiğini fark ediyorum.

Değiştirilen bilgileri görmek için history kısmına bakacağız.

Burada bazı bilgilerin değiştirildiğini görüyorum. Hemen tek tek inceliyorum.

Yukarıda görüldüğü gibi kişinin cüzdan adresini elde ediyorum.

Yukarıdaki görsellerden 23 Ocak 2021 tarihinde ethermine havuzundan ödeme aldığını öğreniyorum.

Elde ettiğim cüzdan adresini blockchain explorer üzerinden inceleyerek birçok veriye ulaşıyorum. Yapılan işlemleri inceleyerek başka hangi birimlerin kullanıldığını görüyorum.

TAUNT

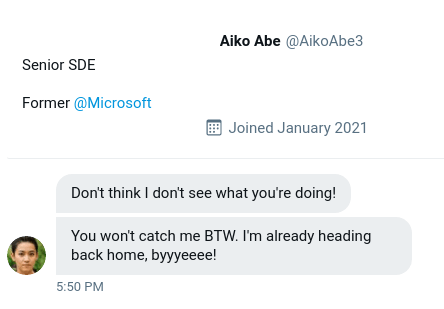

Bu kısımda saldırgan onu takip ettiğimizin tamamen farkında ve bize twitter üzerinden alay edici mesajlar gönderiyor. Bu mesajların bize verilen ekran görüntüsü üzerinden twitter ismi, saldırganın WiFi SSID’lerini ve parolalarını kaydettiği konumun URL’si, saldırganın ev WiFi’sinin BSSID’sini elde edeceğim.

Resim üzerinde yer alan kullanıcı adı ile twitter da araştırmaya başlıyorum.

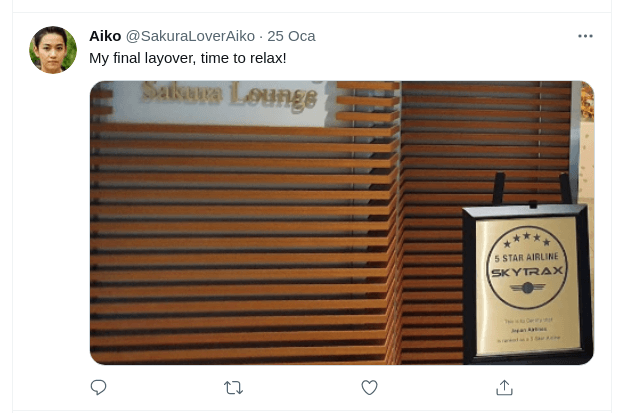

Yukarıda görüldüğü gibi twitter üzerinde arama yaptığımda, mesajda görselde yer alan kullanıcı adını etiketleyerek paylaşım yapan hedef kişiyi buluyorum. Twitter ismi görüldüğü gibi SakuraLoverAiko.

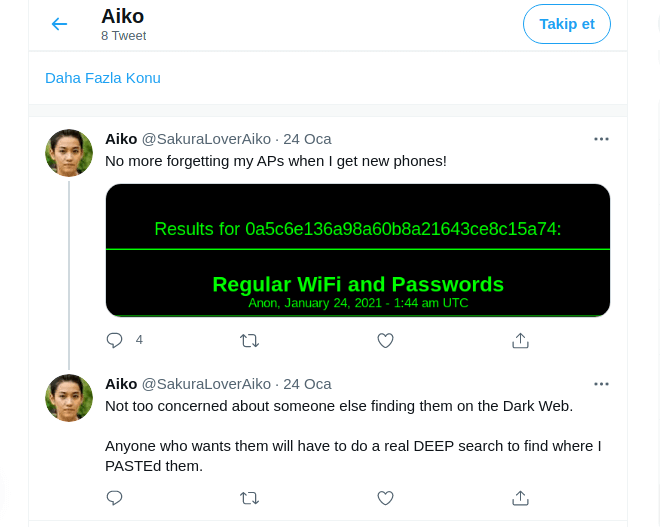

Daha sonra bulduğum profil üzerinden araştırmayı derinleştirmeye başlıyorum. Hedef kişinin paylaşımlarından birçok bilgiye ulaşacağım.

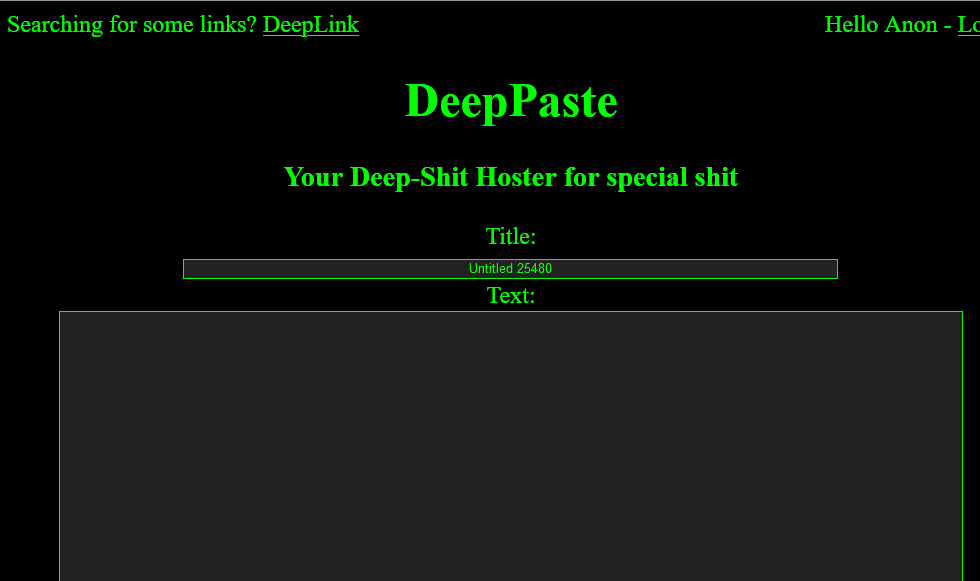

İlk olarak yukarıda görüldüğü gibi kişinin bazı bilgilerini paylaştığı darkweb üzerinde yer alan Deep Paste üzerinden görselde verilen MD5 bilgisini adresi üzerinde sorgulatarak bilgilere ulaşacağım. depastedihrn3jtw[.]onion adresine giderek aşağıdaki gibi sorgulamayı yaparak bilgilere ulaşacağım.

Deep Paste adresi için web sayfalarına erişim kesildiği için bilgilere yazıyı yazdığım esnada ulaşamadım. Normalde MD5 hashini bildiğimiz bir veriyi site üzerinden sorgulayabiliyoruz. Fakat ben burada çözümü yapan başka bir blogdan ekran resmi alacağım. Zaten soruda bizden site üzerinde sorgulama yaptığımızda oluşan link isteniyordu.

http://depastedihrn3jtw.onion/show.php?md5=0a5c6e136a98a60b8a21643ce8c15a74

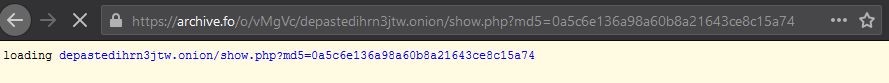

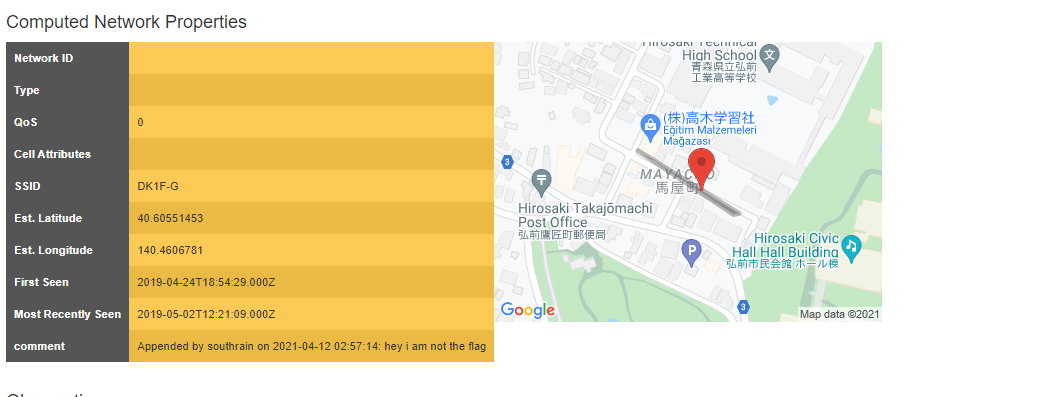

Diğer istenen ise hedef kişinin ev wifi bssid bilgisi. Bunu için oldukça güzel bir site olan wigle[.]net kullanacağız. Deep Paste üzerinde wifi ssid bilgisi yer almakta buradan bilgi elde etmeye çalışalım.

Yukarıda görüldüğü üzere wigle[.]net üzerinde oturum açarak advanced search diyip oradan ssid bilgisi ile sorgulama yapıyorum ve bssid bilgisine ulaşıyorum. Buradan konum verisi gibi çok daha fazla bilgiye ulaşabilirim.

HOMEBOUND

Saldırganın eve dönüş yolunda olduğunu anladık ve twitter üzerinde paylaştığı fotoğraflar üzerinden nokta nokta gidiş yolunu tespit edeceğim. Profile girerek fotoğrafları inceleyelim.

Saldırgan uçağa binmeden önce paylaştığı fotoğraf üzerinden aşağıda görüldüğü gibi fotoğrafı çektiği konuma en yakın havalimanı olan DCA bilgisine ulaşıyorum.

Daha sonra saldırganın son konaklaması olan havalimanı bilgisine ulaşmamız gerekmekte. Profilde yer alan aşağıdaki görselde yer alan mekan ismini arayarak hangi havalimanından hareket ettiğini öğreneceğim.

Aşağıda görüldüğü gibi Haneda bilgisine ulaşıyorum.

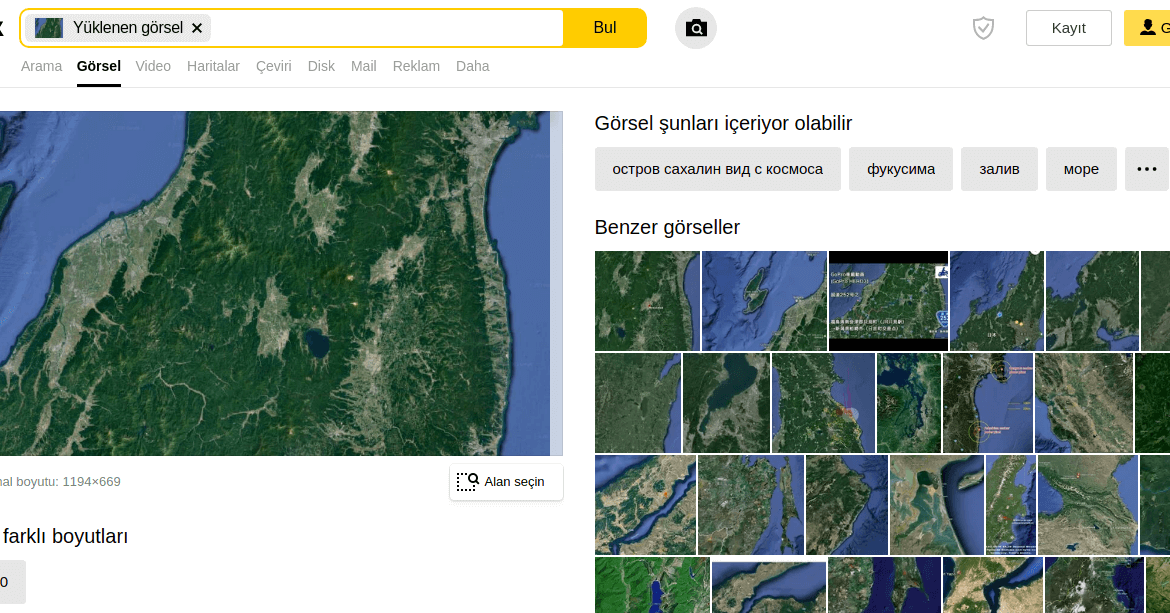

Daha sonra saldırganın paylaşmış olduğu görsel üzerinde hangi gölün yer aldığı sorulmakta. Görseli indirip yandex görsel arama ile araştırıyorum.

Görseli yandexe yükleyip araştırmaya başlıyorum.

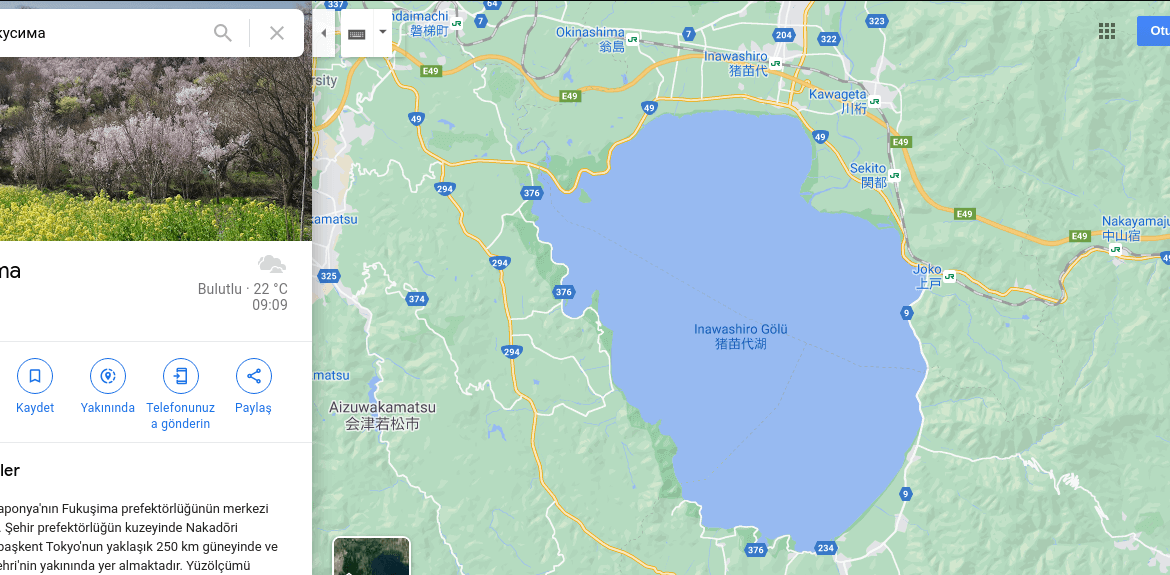

Daha sonra aşağıdaki görsel üzerinde yer alan Фукусима (fukuşima) ismi ile arama yapıp göl ismini bulacağım.

Google Maps üzerinden aramayı yaparak bölgeyi görüyorum ve daha sonra orada yer alan göl ismini elde ediyorum.

Son olarak bizden saldırganın ev olarak hangi bölgede olacağı soruluyor. Wigle üzerinden ev wifi bilgisinden konum elde etmiştik. O bilgiden Hirosaki bölgesinde yaşayabileceğini tahmin ediyorum.

Oldukça keyifli olan Tryhackme Sakura çözümünü burada sonlandırıyorum. Başka yazılarda görüşmek üzere.