Dirb Nedir? Nasıl Kullanılır? | Web Content Scanner Tool

Dirb Nedir?

Dirb, Kali Linux üzerinde yüklü olarak ve web dizin keşfi yapmamızı sağlayan bir araçtır. Komut satırında çalışan Dirb aracı web penetrasyon testlerinde sıklıkla kullanılan bir araçtır. Siber Güvenlik Uzmanları, Sızma Testi Uzmanları ve Bug Bounty yapan kişiler tarafından kullanılan bir araçtır.

Dirb Nasıl Çalışır?

Dirb, dizin keşfi yaparken gizli olan alanları brute-force yaparak tespit etmektedir. Varsayılan olarak bir wordliste sahiptir ancak kendimiz bir çok farklı listeyi vererek farklı sonuçlar elde edebiliriz. Default wordlist olarak “/usr/share/dirb/wordlists/common.txt” yolunda bulunan common.txt dosyasını kullanmaktadır.

Dirb, tarama yaptığımız web sitesine veya sunucuya HTTP istekleri göndererek yanıt olarak dönen HTTP durumlarını bize göstermektedir. Dirb kullanılarak bir admin paneli veya kiritk veriler barındıran gizli dizinler keşfedilebilir.

Dirb Kurulumu

Dirb aracı kali linux üzerinde kurulu olarak gelmektedir ancak dosyalarına aşağıda verdiğim adresten ulaşabilirsiniz.

https[:]//sourceforge[.]net/projects/dirb/Dirb Nasıl Kullanılır

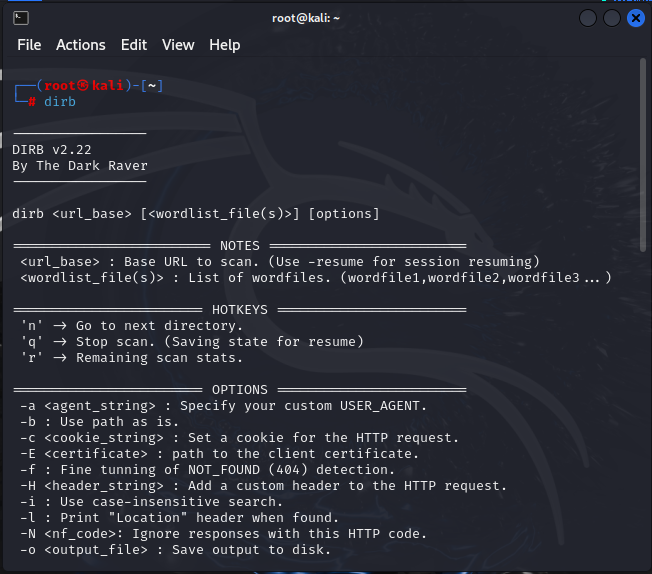

Dirb aracının kullanımına bakmak için yardım sayfasına göz atalım. “dirb” komutu ile yardım menüsüne göz atalım.

Komutun çıktısında görüldüğü gibi çeşitli parametrelerle farklı kullanımları mevcut. Aşağıda örnek kullanımlarına bakalım.

Dirb ile Dizin Keşfi Yapmak

Dirb aracı ile gizli dizinleri keşfetmek için direkt olarak web site adresini veya sunucu adresini vererek default wordlist ile taramaya başlayabiliriz.

Yukarıda dirb ile yaptığımız dizin keşfi çıktısına baktığımızda default wordlist olarak common.txt kullandığını görebiliriz. Daha öncede söylediğim gibi tarama yapılan adrese HTTP istekleri atarak HTTP yanıtlarını durum kodlarını döndürmektedir. Bu şekilde gizli olan, zafiyeti olan, kritik veri barındıran vb. bir çok alan keşfedebiliriz. Dirb taramasının sonuçlarını bir dosyaya kaydetmek için -o parametresi kullanılmaktadır.

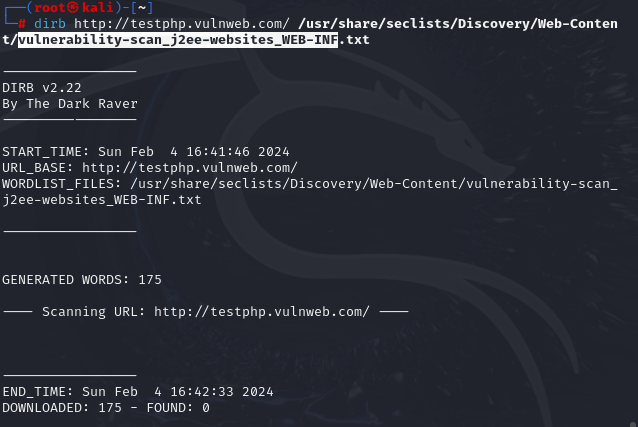

Dirb aracını kullanarak hedef adreste var olan teknolojiyi öğrendikten sonra bu teknolojide daha önceden keşfedilmiş zafiyetleri tespit edebiliriz. Bu şekilde güvenlik açıklarını tespit edebilmek için özel wordlistler kullanabiliriz.

Yukarıda örnek olması amacı ile seclists ile birlikte gelen j2ee de LFI zafiyetinden etkilenen hassas dosyaları keşfetmek için bir wordlist kullandım. Burada örnek olarak bu wordlisti kullandım fakat ilk olarak hedef adreste yer alan teknoloji keşfini yaptıktan sonra ona uygun olan ve zafiyet keşfi yapabileceğimiz bir wordlist kullanmak sonuç almamızı sağlayacaktır. Burada sadece bir örnek kullanım gösterdim.

Başka yazılarda görüşmek üzere.