Tryhackme Retro Write-Up

Merhaba. Bu yazımda Tryhackme Retro write-up yapacağım. Makine zorluğu hard olarak verilmektedir. Çözüm içerisinde bizden ilk olarak gizli dizini keşfetmemiz isteniyor. Daha sonra user.txt ve root.txt dosyalarını bulmamız istenmektedir. Tryhackme Retro makinesi oldukça zevkli bir makine. Gerçek hayatta bir web penetrasyon testinden iç ağa uzanan yolu simüle etmektedir. Hemen çözümüne başlayalım.

İlk olarak ip adresine nmap taraması yaparak portları ve bu portlarda çalışan servisleri bulmakla başlıyorum.

Nmap taraması sonucu 80(http) ve 3389(rdp) portlarının açık olduğunu görüyorum. Daha sonra hedef web adresine gittikten sonra aşağıdaki gibi bir sayfa bizi karşılıyor.

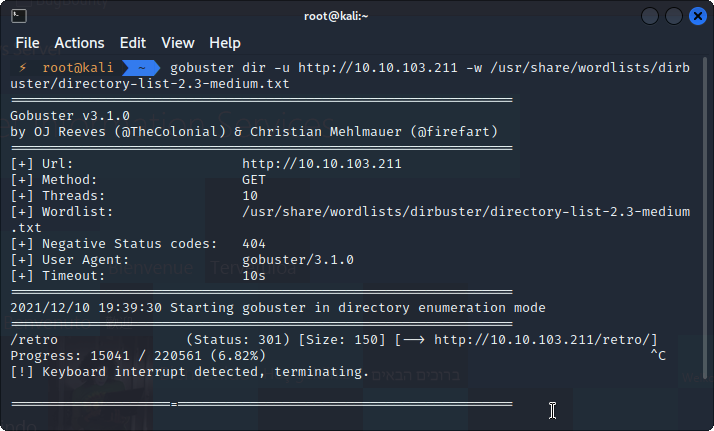

Sayfada yer alan gizli dizinleri keşfetmek için gobuster taraması yapıyorum. Tarama sonucu /retro dizinini keşfediyorum.

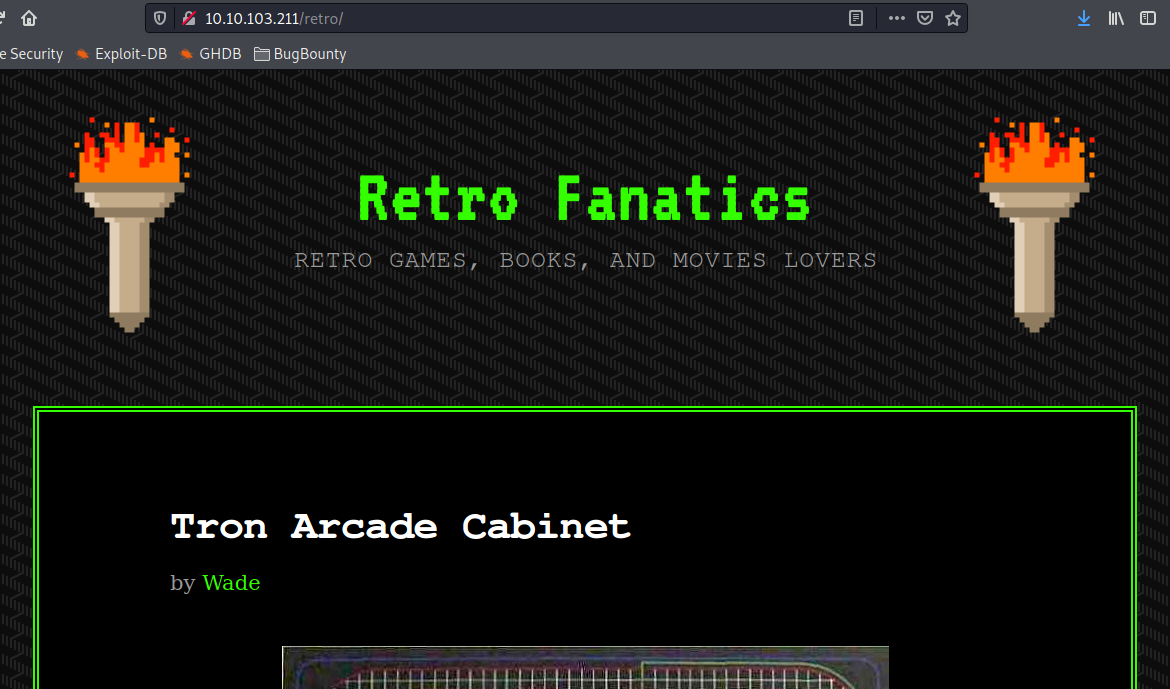

/retro dizinine gittiğimde retro isimli wordpress teması beni karşılıyor.

Sayfada biraz gezindikten sonra “wade” isimli bir kullanıcı olduğunu ve paylaşımlar yaptığını görüyorum. Sayfanın en altına indiğimde “Ready Player One” isimli bir yazıda wade kullanıcısının kendine yazdığı bir yorumda “parzival” kelimesi ile karşılaşıyorum. Bu bilgileri elde ettikten sonra hedef sistemin wordpress olmasından dolayı /wp-login panelinden bu bilgiler ile giriş yapmayı deneyeceğim.

Login panele eriştikten sonra elde ettiğim bilgiler ile giriş yapacağım.

Daha sonra username:wade – password:parzival bilgileri ile giriş yapıyorum.

Bu kısımda php reverse shell bağlantısı almayı deneyebilirdim fakat ilk olarak nmap taraması ile keşfettiğim rdp ile bağlanmayı deneyeceğim. Remmina kullanarak bağlanmayı deneyelim.

wade:parzival bilgileri ile başarılı bir şekilde bağlantıyı sağlıyorum. Masaüstünde user.txt dosyasına ulaşıyorum.

Daha sonra terminal açarak sistem hakkında bilgi edinmek için systeminfo komutunu çalıştırıyorum.

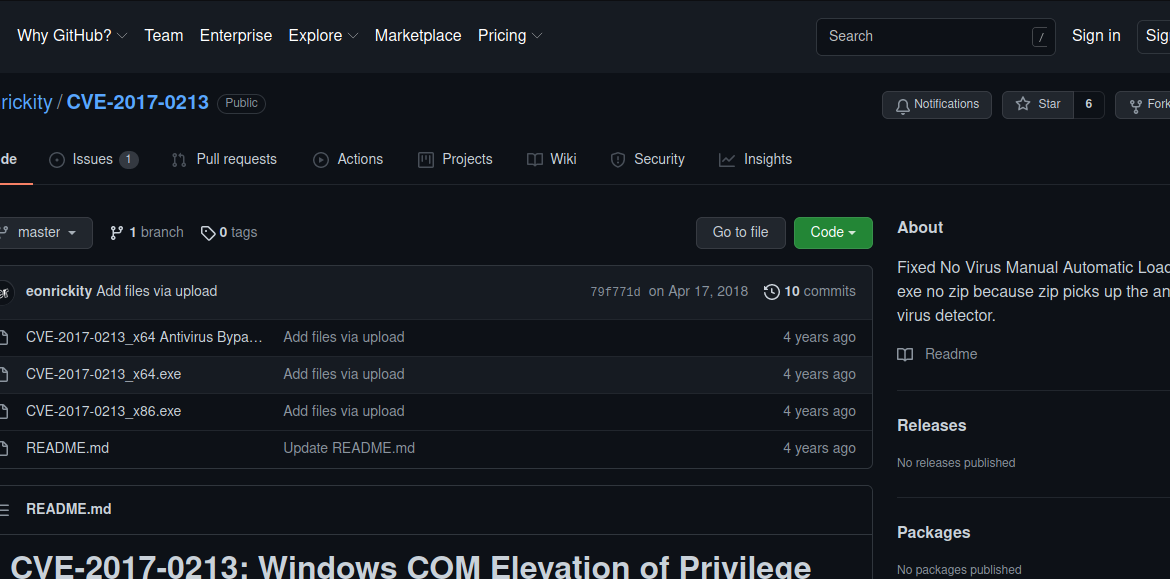

Sistem bilgilerinde Windows Server 2016 Standart 10.0.14393 kullanıldığını keşfediyorum. Bu bilgileri kullanarak exploit araması yapacağım. Arama yaptığımda aşağıda yer alan github sayfasında paylaşılan .exe dosyalarını elde ediyorum. Bu dosyalardan CVE-2017-0213_x64.exe isimli olanı Kali makineme indiriyorum.

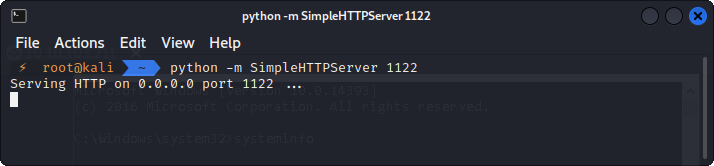

İndirdikten sonra dosya paylaşımı yapmak için Kali makinemde aşağıda görüldüğü gibi Python SimpleHTTPServeri başlatıyorum.

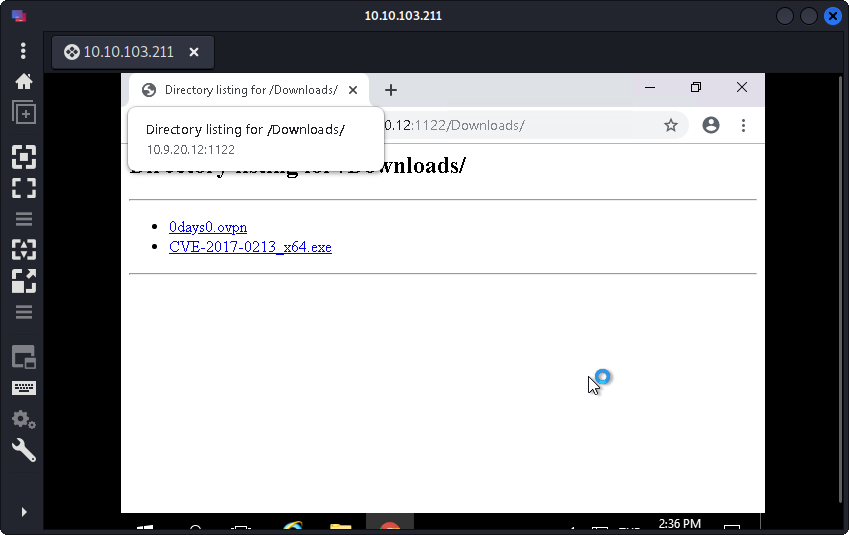

Ardından bu adrese rdp ile bağlandığım makinemde tarayıcıdan kendi ip adresim ve 1122 numaralı porttan ulaşarak .exe dosyasını indiriyorum.

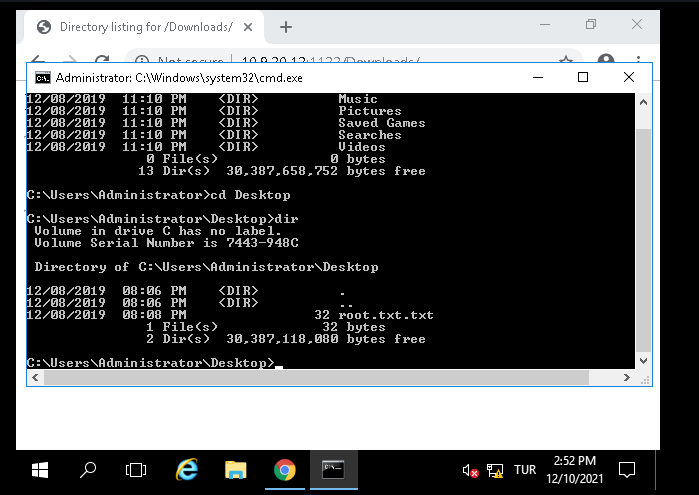

İndirdikten sonra .exe dosyasına tıkladığımda direkt olarak Administrator oturumuyla bir terminal ekranı açılıyor.

Administrator terminali olduğu için son hedefimiz olan root.txt dosyasını Desktop dizinine giderek buradan okuyup makine çözümünü bitirmiş oluyorum.

Başka yazılarda görüşmek üzere.

Yazınız için teşekkürler

Ben teşekkür ederim.